Merhaba sevgili Spyhackerz üyeleri bu gün siz anonim takılmak isteyenlere özel bir işletim sistemi kurulumu göstereceğim . Sistemimiz Qube os , özellikle mevcut hükumetin son zamanlarda bireysel mahremiyete saygı göstermemesi üzerine bir yazı yazdım şimdi ise kurulan izleme sistemlerini atlatma tekniklerinin başında olan Qube Os un kurulumunu daha sonra ise kullanımını anlatacağım. Sırasıyla daha sonra Whonix ve Tails i de anlatırım. Biraz da vpn ve adli bilişimi atlatma tekniklerini paylaşırım böylece sesinizi özgürce duyura bilirsiniz. Konuyu çok uzatmadan başlayalım ....

Qube Os indirme linki https://www.qubes-os.org/

Bu arada resim ekleyemiyorum ama zaten buraya kadar geldiyseniz anlatıdan yola çıkarak çözersiniz , çunkü resim ekleyince konuyu paylaşamıyorum her halde bir sorun var ...

Bu arada resim ekleyemiyorum ama zaten buraya kadar geldiyseniz anlatıdan yola çıkarak çözersiniz , çunkü resim ekleyince konuyu paylaşamıyorum her halde bir sorun var ...

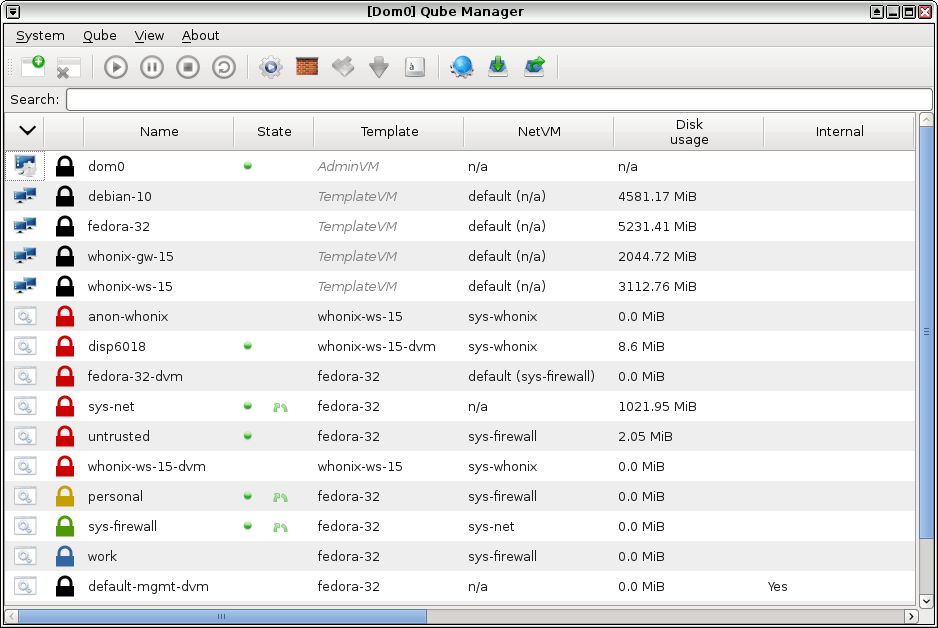

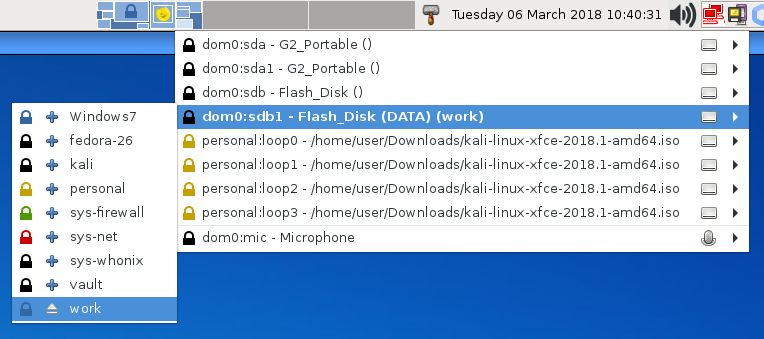

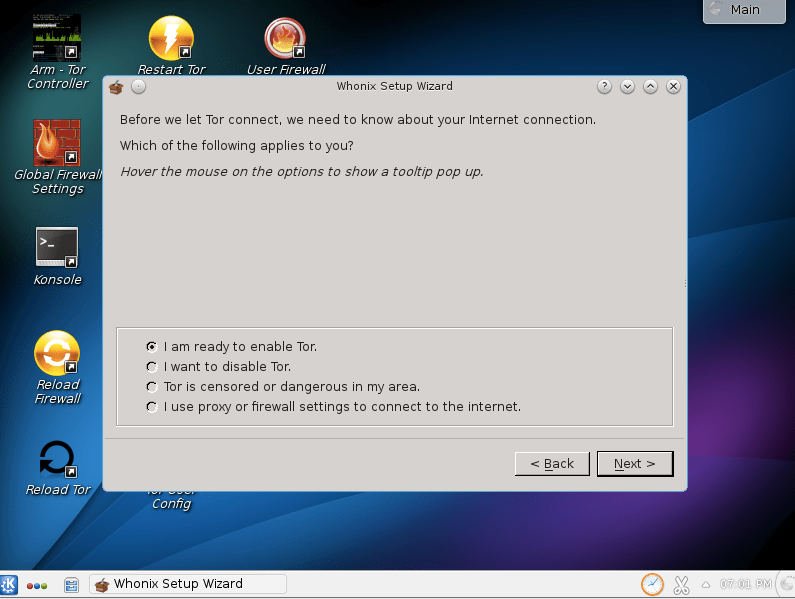

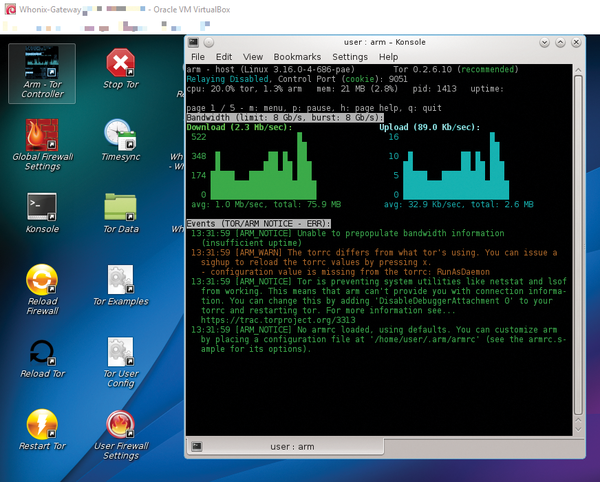

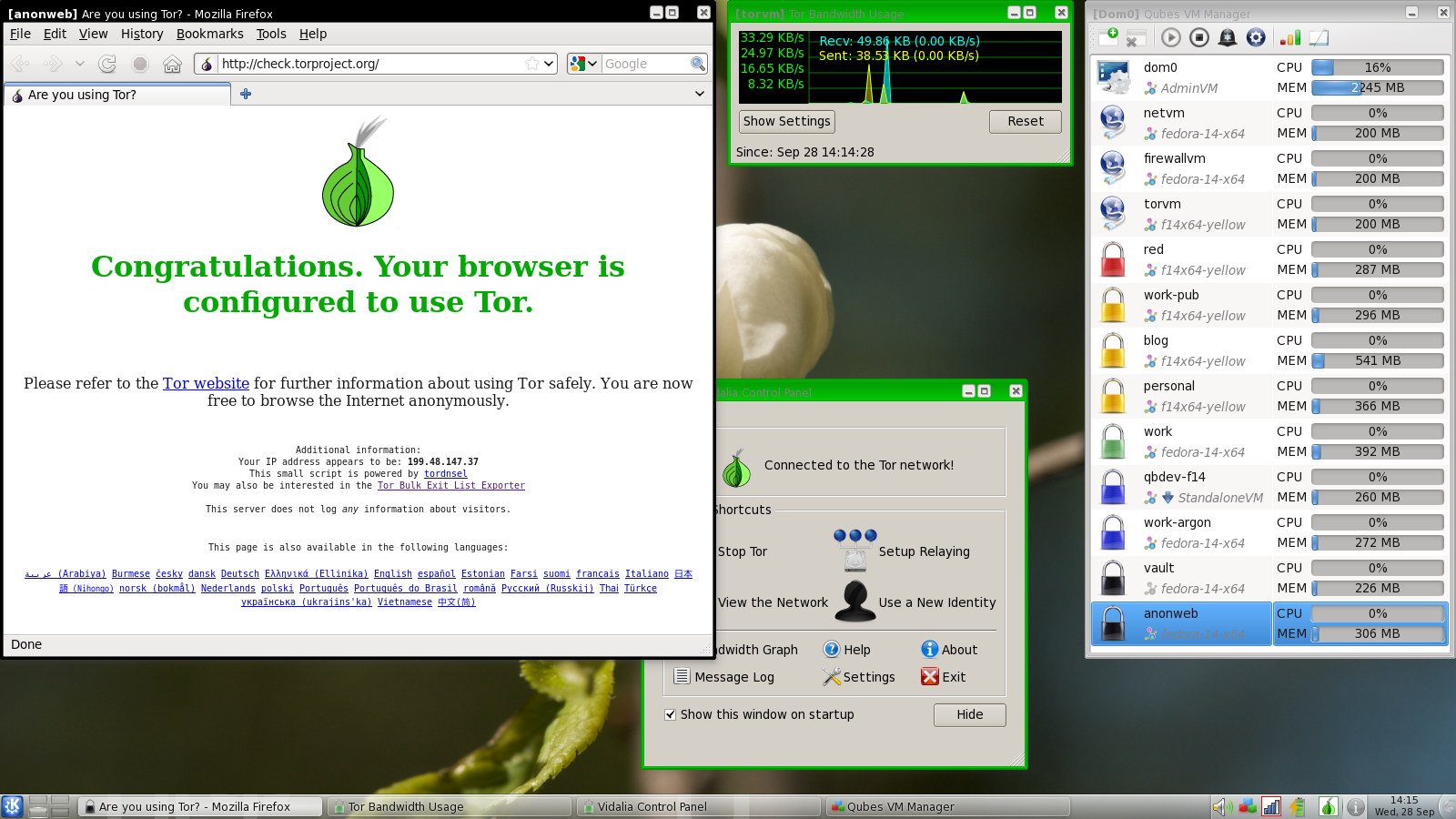

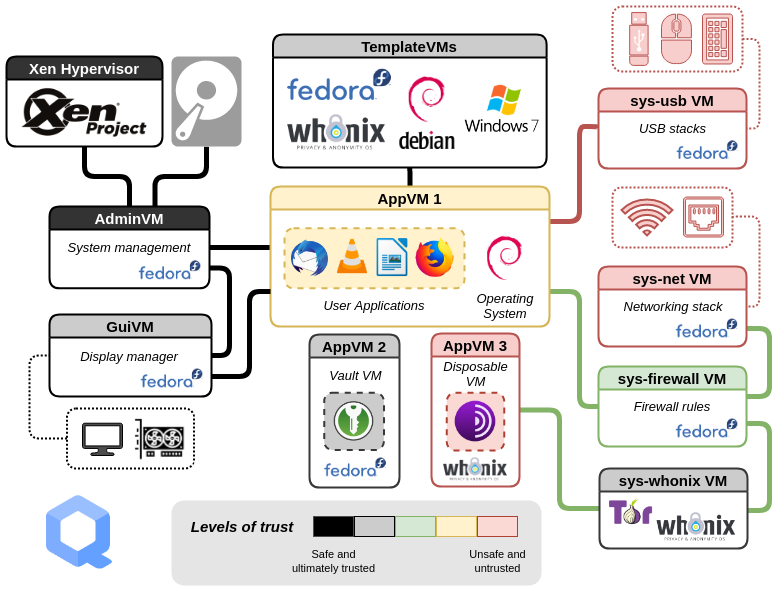

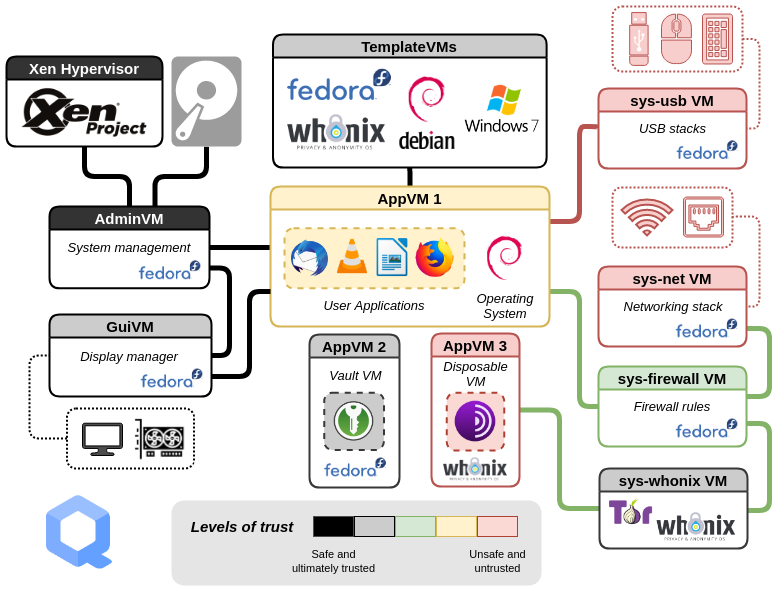

Qubes Nedir Hangi Amaçla Kullanılır ? Qubes bizlere birden fazla işletim sistemini aynı anda, birbirinden izole şekilde çalıştırabilme olanağı tanıyan bir işletim sistemidir. Peki böyle bir işletim sistemi bizim ne işimize yarar ? Eğer güvenliğinizi çok daha yüksek seviyede tutmak isterseniz; okul, iş, kişisel ve benzeri farklı amaçlarınız için kullanacağınız birden fazla bilgisayara sahip olmanız gerekir. Bunun nedeni herhangi bir sistemde çalışırken meydana gelebilecek güvenlik zafiyetinin diğer sistemleri de etkilemesini önlemektir. Örneğin çok kritik bilgileri tuttuğunuz bir sistemde, okulunuza yönelik basit işlevleri gerçekleştirirken dikkatsizliğiniz sonucu sistemin enfekte olmasına neden olursanız kritik bilgileriniz de risk altına girecektir. Normalde ben olsam bilginin kritikliğine de bağlı olarak, internet bağlantısı bulunmayan tamamen izole bir sistemi kullanmayı tercih ederim. Özetle tek bir sistemi çok amaçlı kullanmak, pek çok güvenlik riskini de beraberinde getirebiliyor. Bu gibi durumların önüne geçmek için birden fazla bilgisayara sahip olma fikri güvenli bir yol olsa da hem oldukça pahalı hem de taşınabilirlik açısından oldukça verimsizdir. Birden fazla bilgisayar yerine birden fazla USB disk fikri ise kısmen daha taşınabilir ve ucuz bir alternatif sunuyor olsa da, USB disklerin de birden fazla olması unutulma ihtimalini ortaya koyuyor. Örneğin işinizle ilgili acil bir veriye ulaşmanız gereken durumda, işinize özel olarak kullandığınız USB diskinizi evde unutmanız oldukça can sıkıcı olabilir. Bunun yerine tek bir bilgisayar ya da yalnızca tek bir USB disk üzerinden çoklu işletim sistemleri kullanmak, daha taşınabilir ve daha az unutulabilir bir çözüm olacaktır. İşte bu durum için "Qubes OS" harika bir çözümdür. Bilgisayarımıza ya da USB diskimize ana işletim sistemi olarak Qubes kurarsak, Qubes üzerinde birden fazla işletim sistemini birbirinden izole şekilde çalıştırmamız da mümkün oluyor.

Bu işletim sistemi tamamen güvenlik odaklı çalışarak farklı işletim sistemlerinin birbirinden izole şekilde aynı ortamda çalışabilmesine olanak tanıyor. Çalışma sistemi tüm yapıları hücrelere bölerek çok daha kontrollü bir sistem ortaya koyacak şekildedir. Nasıl bir sistem olduğunu ilerleyen kısımlardaki uygulamalı anlatım sırasında çok daha iyi anlamış olacaksınız. Qubes OS Kullanım Alternatifleri Qubes OS kullanmak için iki alternatif yolumuz bulunuyor. USB üzerine kurarak kolay taşınabilir şekilde kullanmak. Herhangi bir bilgisayarın depolama birimine kurarak, ilgili bilgisayarda kalıcı olarak kullanmak. Minimum Sistem Gereksinimleri Kurulum işlemelerine geçmeden önce sisteminizin gereken şartları sağlayıp sağlamadığından emin olarak devam etmeniz önemli. Aşağıdaki şartlar minimum sistem gereksinimlerini içeriyor. Ayrıca sistem sürekli geliştiği ve değiştiği için bu gereksinimler de zaman içerisinde değişiklik gösterebilir. Bu sebeple en doğru bilgiyi işletim sisteminin kendi web sitesindeki sistem gereksinimleri bölümünden öğrenebilirsiniz.

Sstem gereksinimleri aşağıdaki gibi 64 bit intel ya da amd işlemci. Sanallaştırma desteği; Intel VT-x ile EPT ya da AMD-V ile RVI Intel VT-d ya da AMD-Vi (aka AMD IOMMU)) 4 GB ram. 32 GB boş disk alanı. Bu gereksinimlerin minimum düzeyde kullanım için olduğunu lütfen unutmayın. Yani sistemi stabil şekilde kullanmak istiyorsanız çok daha iyi sistem özelliklerine sahip olmanız gerekecektir. Nitekim 4 GB ram ya da 32 GB boş disk alanı minimum olarak gösteriliyor olsa da kesinlikle yeterli olmadığını üzülerek belirtmek zorundayım. Eğer sistemi stabil şekilde kullanmak istiyorsanız benim önerim en az 8 GB ram ve 40-45 GB boş disk alanına sahip olmanızdır. Sistem aynı anda pek çok alt işletim sistemini birbirinden izole şekilde çalıştırmak üzere tasarlandığından, sistem gereksinimlerinin normalin üzerinde olması gayet doğal. Eğer deneyimleme fırsatınız olursa, böylesi gereksinimlere neden ihtiyaç duyduğu konusunda benimle aynı fikirde olacağınıza eminim. Eğer şartlar sizin için müsaitse ya da müsait olmasa da nasıl kurulup kullanılacağını öğrenmek istiyorsanız, anlatımlara devam edelim. USB Üzerinden Qubes OS Kullanmak USB üzerinden kullanmak için öncelikle kurulum işleminde kullanılacak, en az 8 GB depolama alanına sahip bir adet USB diskimizin olması gerekiyor. İlk olarak bu USB diskimize kurulum imajını yükleyeceğiz. Ardından herhangi bir bilgisayar üzerinden bu USB diskimizi başlatarak, sistemin kurulmasını istediğimiz USB depolama alanına kurulumu gerçekleştireceğiz. Bu sayede işletim sistemi, seçtiğimiz USB diske kurulmuş olacak. En nihayetinde bizler de, USB diski kullanarak herhangi bir bilgisayarda izole işletim sistemlerimizi kullanabiliyor olacağız. Depolama Birimine Kalıcı Kurulum Aslında bu yöntem de USB üzerinden kurulum ile tamamen aynı. Tek fark kurulumu USB disk yerine bilgisayarın depolama birimine yani HDD ya da SSD gibi sabit disklerden birine yapıyor olmamız. Böylelikle bilgisayar ilgili depolama birimi ile başlatıldığında Qubes işletim sistemi kullanılabilir oluyor. Kurulum işlemi tamamen aynı olduğu için tek seferde iki çeşit kurulum işlemine de değinmiş olacağız. Aralarındaki tek fark, kurulumu yapacağımız alanı seçerken USB diske mi yoksa sabit diske mi kurulacağına karar vermemiz olacak. Alternatif kurulum işlemini "kalıcı" olarak isimlendirmiş olma nedenim, bilgisayara bağlı bulunan disk olmasıdır. Ancak bu yöntemlerin dışında boot edebileceğiniz herhangi bir harici disk alanına da kurulum yapmamız mümkündür. Bu seçimden zaten yeri geldiğinde tekrar bahsediyor olacağız. Şimdilik lafı daha fazla uzatmadan, kurulum aşamasında kullanacağımız USB diski hazırlama işlemlerine geçelim. Qubes OS İndirmek Ve Doğrulamak Öncelikle işletim sistemi imajını edinmek üzere Qubes işletim sisteminin web sitesini ziyaret edelim. Web sitesi üzerinde yer alan indirme sekmesine tıklayalım.

Açılan sayfada en yeni sürümden en eski sürüme kadar indirme bağlantıları yer alıyor. Elbette biz en son sürümü indireceğiz. Eski sürümleri artık desteklenmediği için güvenlik risklerine daha açıktır. İndirme işlemi için doğrudan ya da Torrent üzerinden olmak üzere iki alternatifimiz bulunuyor. Eğer bağlantı hızınız yavaş ise ve ayrıca indirmenin kesintiye uğraması halinde tekrar devam edebilmesini isterseniz Torrent seçeneğini kullanabilirsiniz. Kurulum imajı ile birlikte, elbette doğrulama yapabilmek adına imza dosyasını da üzerine sağ tıklayıp farklı kaydet diyerek indirelim

Qube Os indirme linki https://www.qubes-os.org/

Qubes Nedir Hangi Amaçla Kullanılır ? Qubes bizlere birden fazla işletim sistemini aynı anda, birbirinden izole şekilde çalıştırabilme olanağı tanıyan bir işletim sistemidir. Peki böyle bir işletim sistemi bizim ne işimize yarar ? Eğer güvenliğinizi çok daha yüksek seviyede tutmak isterseniz; okul, iş, kişisel ve benzeri farklı amaçlarınız için kullanacağınız birden fazla bilgisayara sahip olmanız gerekir. Bunun nedeni herhangi bir sistemde çalışırken meydana gelebilecek güvenlik zafiyetinin diğer sistemleri de etkilemesini önlemektir. Örneğin çok kritik bilgileri tuttuğunuz bir sistemde, okulunuza yönelik basit işlevleri gerçekleştirirken dikkatsizliğiniz sonucu sistemin enfekte olmasına neden olursanız kritik bilgileriniz de risk altına girecektir. Normalde ben olsam bilginin kritikliğine de bağlı olarak, internet bağlantısı bulunmayan tamamen izole bir sistemi kullanmayı tercih ederim. Özetle tek bir sistemi çok amaçlı kullanmak, pek çok güvenlik riskini de beraberinde getirebiliyor. Bu gibi durumların önüne geçmek için birden fazla bilgisayara sahip olma fikri güvenli bir yol olsa da hem oldukça pahalı hem de taşınabilirlik açısından oldukça verimsizdir. Birden fazla bilgisayar yerine birden fazla USB disk fikri ise kısmen daha taşınabilir ve ucuz bir alternatif sunuyor olsa da, USB disklerin de birden fazla olması unutulma ihtimalini ortaya koyuyor. Örneğin işinizle ilgili acil bir veriye ulaşmanız gereken durumda, işinize özel olarak kullandığınız USB diskinizi evde unutmanız oldukça can sıkıcı olabilir. Bunun yerine tek bir bilgisayar ya da yalnızca tek bir USB disk üzerinden çoklu işletim sistemleri kullanmak, daha taşınabilir ve daha az unutulabilir bir çözüm olacaktır. İşte bu durum için "Qubes OS" harika bir çözümdür. Bilgisayarımıza ya da USB diskimize ana işletim sistemi olarak Qubes kurarsak, Qubes üzerinde birden fazla işletim sistemini birbirinden izole şekilde çalıştırmamız da mümkün oluyor.

Bu işletim sistemi tamamen güvenlik odaklı çalışarak farklı işletim sistemlerinin birbirinden izole şekilde aynı ortamda çalışabilmesine olanak tanıyor. Çalışma sistemi tüm yapıları hücrelere bölerek çok daha kontrollü bir sistem ortaya koyacak şekildedir. Nasıl bir sistem olduğunu ilerleyen kısımlardaki uygulamalı anlatım sırasında çok daha iyi anlamış olacaksınız. Qubes OS Kullanım Alternatifleri Qubes OS kullanmak için iki alternatif yolumuz bulunuyor. USB üzerine kurarak kolay taşınabilir şekilde kullanmak. Herhangi bir bilgisayarın depolama birimine kurarak, ilgili bilgisayarda kalıcı olarak kullanmak. Minimum Sistem Gereksinimleri Kurulum işlemelerine geçmeden önce sisteminizin gereken şartları sağlayıp sağlamadığından emin olarak devam etmeniz önemli. Aşağıdaki şartlar minimum sistem gereksinimlerini içeriyor. Ayrıca sistem sürekli geliştiği ve değiştiği için bu gereksinimler de zaman içerisinde değişiklik gösterebilir. Bu sebeple en doğru bilgiyi işletim sisteminin kendi web sitesindeki sistem gereksinimleri bölümünden öğrenebilirsiniz.

Sstem gereksinimleri aşağıdaki gibi 64 bit intel ya da amd işlemci. Sanallaştırma desteği; Intel VT-x ile EPT ya da AMD-V ile RVI Intel VT-d ya da AMD-Vi (aka AMD IOMMU)) 4 GB ram. 32 GB boş disk alanı. Bu gereksinimlerin minimum düzeyde kullanım için olduğunu lütfen unutmayın. Yani sistemi stabil şekilde kullanmak istiyorsanız çok daha iyi sistem özelliklerine sahip olmanız gerekecektir. Nitekim 4 GB ram ya da 32 GB boş disk alanı minimum olarak gösteriliyor olsa da kesinlikle yeterli olmadığını üzülerek belirtmek zorundayım. Eğer sistemi stabil şekilde kullanmak istiyorsanız benim önerim en az 8 GB ram ve 40-45 GB boş disk alanına sahip olmanızdır. Sistem aynı anda pek çok alt işletim sistemini birbirinden izole şekilde çalıştırmak üzere tasarlandığından, sistem gereksinimlerinin normalin üzerinde olması gayet doğal. Eğer deneyimleme fırsatınız olursa, böylesi gereksinimlere neden ihtiyaç duyduğu konusunda benimle aynı fikirde olacağınıza eminim. Eğer şartlar sizin için müsaitse ya da müsait olmasa da nasıl kurulup kullanılacağını öğrenmek istiyorsanız, anlatımlara devam edelim. USB Üzerinden Qubes OS Kullanmak USB üzerinden kullanmak için öncelikle kurulum işleminde kullanılacak, en az 8 GB depolama alanına sahip bir adet USB diskimizin olması gerekiyor. İlk olarak bu USB diskimize kurulum imajını yükleyeceğiz. Ardından herhangi bir bilgisayar üzerinden bu USB diskimizi başlatarak, sistemin kurulmasını istediğimiz USB depolama alanına kurulumu gerçekleştireceğiz. Bu sayede işletim sistemi, seçtiğimiz USB diske kurulmuş olacak. En nihayetinde bizler de, USB diski kullanarak herhangi bir bilgisayarda izole işletim sistemlerimizi kullanabiliyor olacağız. Depolama Birimine Kalıcı Kurulum Aslında bu yöntem de USB üzerinden kurulum ile tamamen aynı. Tek fark kurulumu USB disk yerine bilgisayarın depolama birimine yani HDD ya da SSD gibi sabit disklerden birine yapıyor olmamız. Böylelikle bilgisayar ilgili depolama birimi ile başlatıldığında Qubes işletim sistemi kullanılabilir oluyor. Kurulum işlemi tamamen aynı olduğu için tek seferde iki çeşit kurulum işlemine de değinmiş olacağız. Aralarındaki tek fark, kurulumu yapacağımız alanı seçerken USB diske mi yoksa sabit diske mi kurulacağına karar vermemiz olacak. Alternatif kurulum işlemini "kalıcı" olarak isimlendirmiş olma nedenim, bilgisayara bağlı bulunan disk olmasıdır. Ancak bu yöntemlerin dışında boot edebileceğiniz herhangi bir harici disk alanına da kurulum yapmamız mümkündür. Bu seçimden zaten yeri geldiğinde tekrar bahsediyor olacağız. Şimdilik lafı daha fazla uzatmadan, kurulum aşamasında kullanacağımız USB diski hazırlama işlemlerine geçelim. Qubes OS İndirmek Ve Doğrulamak Öncelikle işletim sistemi imajını edinmek üzere Qubes işletim sisteminin web sitesini ziyaret edelim. Web sitesi üzerinde yer alan indirme sekmesine tıklayalım.

Açılan sayfada en yeni sürümden en eski sürüme kadar indirme bağlantıları yer alıyor. Elbette biz en son sürümü indireceğiz. Eski sürümleri artık desteklenmediği için güvenlik risklerine daha açıktır. İndirme işlemi için doğrudan ya da Torrent üzerinden olmak üzere iki alternatifimiz bulunuyor. Eğer bağlantı hızınız yavaş ise ve ayrıca indirmenin kesintiye uğraması halinde tekrar devam edebilmesini isterseniz Torrent seçeneğini kullanabilirsiniz. Kurulum imajı ile birlikte, elbette doğrulama yapabilmek adına imza dosyasını da üzerine sağ tıklayıp farklı kaydet diyerek indirelim