Merhaba SpyHackerz Ailesi bu konumda sizlere Nessus u tanııma ve incelemeyi ele alacağız daha önceki konumda ise W3AF adlı linux da açık bulmayı anlatmıştım. Çok uzatmadan başlayabiliriz.

Nessus Tanıma ve Detaylı İnceleme

Nessus Nmap tarayıcısı gibi sistemin portlarını servislerini tespit etmektedir Pluginlerin güncel durumuna göre açıkları tespit eder ve bize sunar.

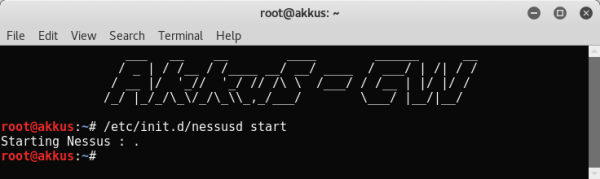

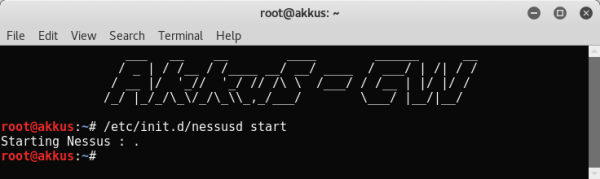

İlk olarak https://localhost:8834/ üzerinden arayüzümüze gidelim eğer açılmazsa servisi başlatmanız gerekmektedir.

Konsola /etc/init.d/nessusd start yazdıktan sonra arayüzü açabilirsiniz.

Açılış biraz uzun sürebilir. Kısa bir süre sonra panel açılacaktır.

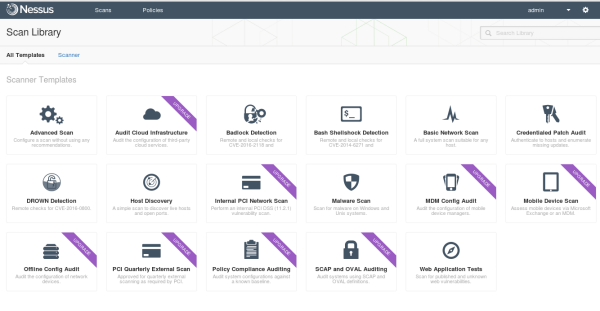

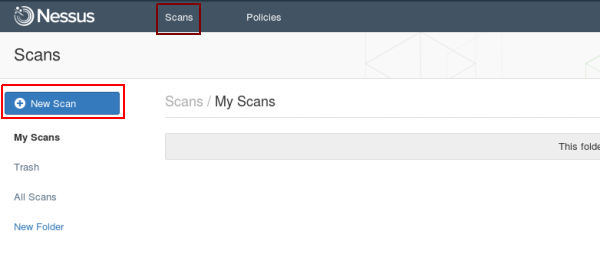

Yetkili olarak atadığımız kullanıcı adımızı ve şifremizi giriyoruz sol üst köşede bulunan New Scan+ butonuna tıklayalım.

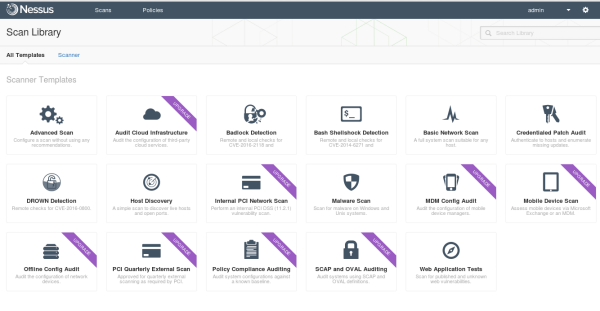

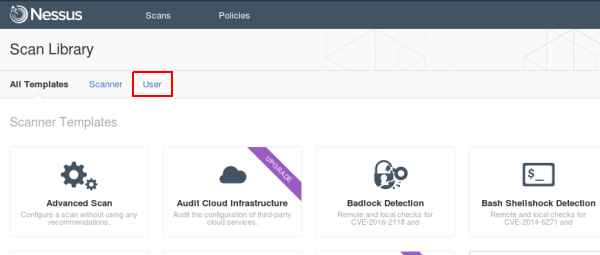

Görüldüğü gibi bir çok tarama çeşidi mevcuttur ayrıca hali hazırda bulunan tarama profilleride bulunuyor buda kolay ve hızlı taramayı gerçekleştirmektedir.

Üzerinde UPGRADE yazan çeşitler yükseltme gerektiren premium özellikle açılan özelliklerdir fakat ücretsiz kullanacaklarımız elbette mevcuttur testlerini gerçekleştireceğiz.

Nessus ile Ağ Arası Pentest

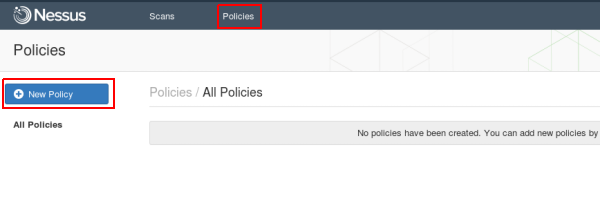

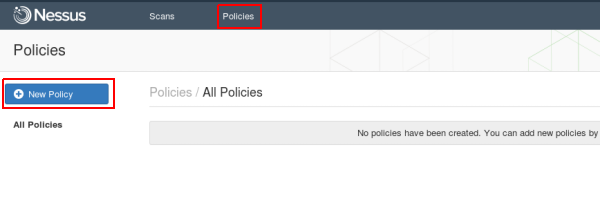

Nessus’ta tarama gerçekleştirmemiz için policies oluşturmamız lazım . Yani bir tarama profili ortaya

çıkartmamız gerekmektedir hazır halde bize sunulan profiller mevcut tabii ki.

Nessus ile bahsettiğim gibi bir çok alanda tarama yapabiliriz. Örneğin

Network Taraması

Host Keşfi

Zararlı Yazılım Taraması

Heartbleed ( OpenSSL Açığı )

gibi zaafiyetler taranabilir fakat satın alma işlemi yapmadığımız için sınırlı şekilde işlem yapabileceğiz.

Örnek bir network taraması yapalım. Üst Menüden Policies bölümüne giriyoruz sonrasında +New Policy butonuna tıklayıyoruz.

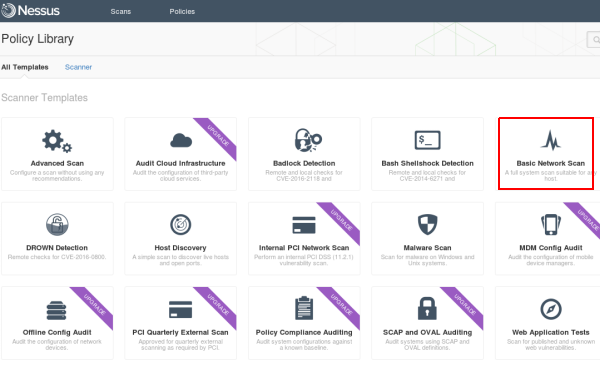

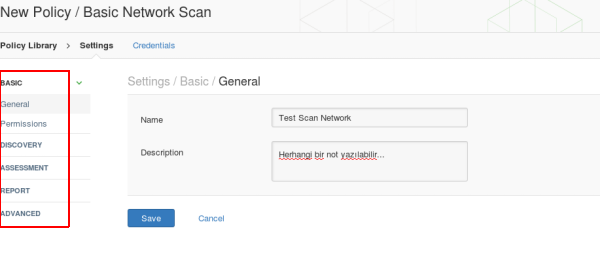

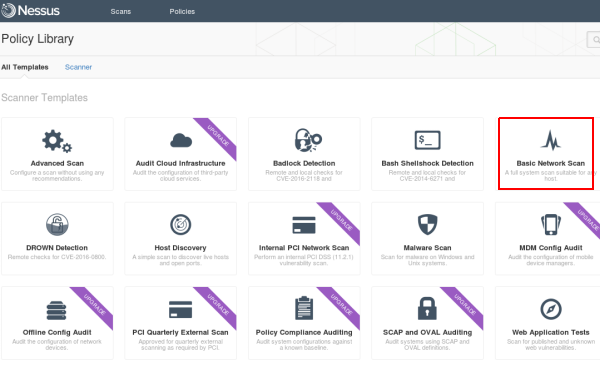

Karşımıza çıkan kutulardan Basic Network Scanı seçiyoruz.

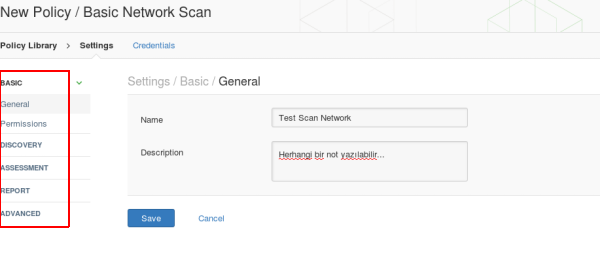

Doldurmamız gereken formda Name profil ismi yazıyoruz Description a ise herhangi bir not yazabilirsiniz.

Sonrasında save butonuna tıklayarak işlemi tamamlıyoruz.

Profil oluşturmayı kısaca geçtim ayrıca sol tarafta bulunan General Permissions Dicovery gibi menülerden

özel ayarlamalarda yapabilirsiniz şimdilik Default ayarları kullanarak devam ediyorum.

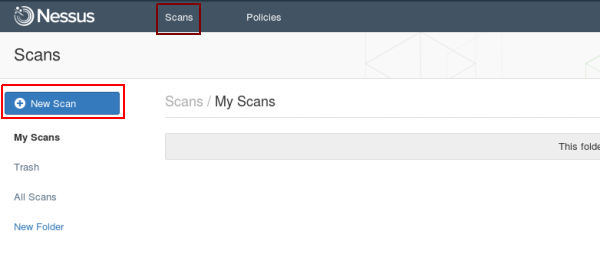

Üst menüden Scans bölümüne geçelim ve +New Scan butonuna tıklayalım .

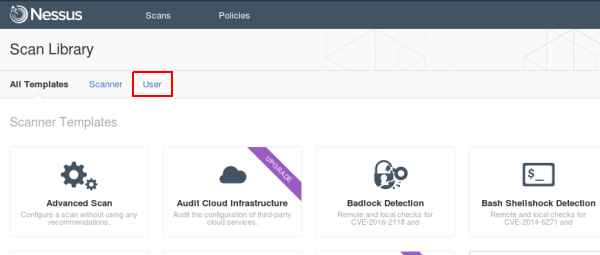

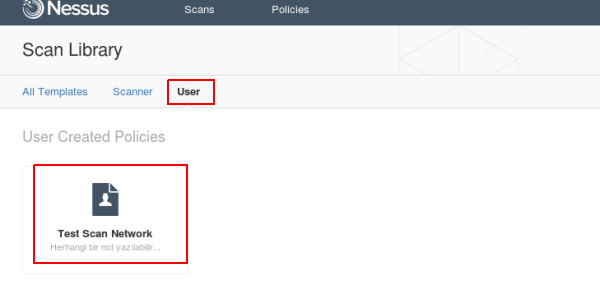

Sonrasında ise All Tamplates - Scanner - User şeklinde yer alan üst başlıklardan Useri seçiyoruz.

Çünkü oluşturduğumuz profil üzerinden tarama yapacağız.

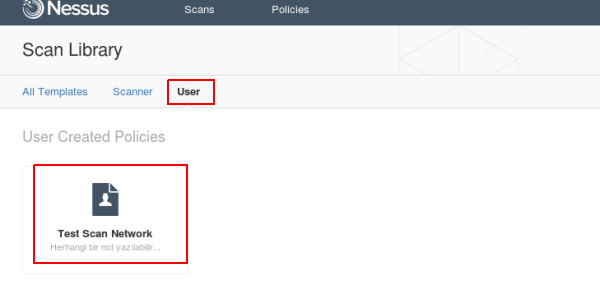

Oluşturduğumuz profili göreceğiz üzerine tıklıyoruz .

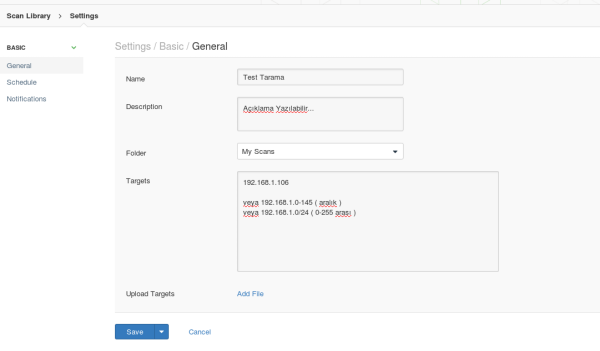

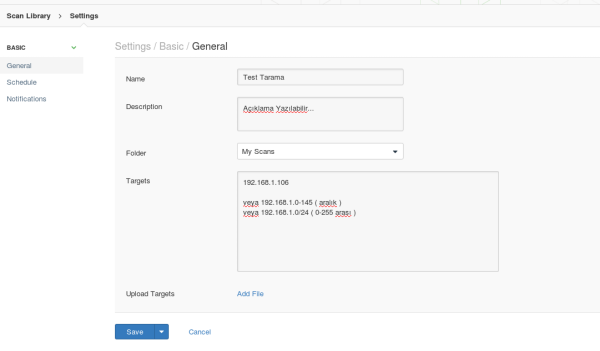

Tarama ayarları penceresi açılacaktır ilk önce sol tarafta BASIC ayarlarda olacağız aynı profil oluşturduğumuz gibi tarama ismini ve açıklamasını yazalım.

Folder kısmında özel klasör seçebilirsiniz scan bölümünde klasör oluşturma seçeneği mevcut örneğin Windows veya Linux için ayrı ayrı taramalar oluştururken karışmaması için klasörler oluşturup tarama profilini oralara kaydedebilirsiniz sık kullanacak arkadaşlar için öneriyorum.

Targets bölümüne ise görselde de örnek verdiğim gibi taramak istediğimiz ağ IP sini tanımlıyoruz tüm ağı taramak isteyen veya belli bir aralıkta taramak isteyen arkadaşlar aşağıdaki örnekleri kullanabilir.

192.168.1.0-154 ( Belirli aralık için tarama )

192.168.1.0/24 ( 0-255 arasında tarama için )

Veya tek bir IP tanımlayabilirsiniz.

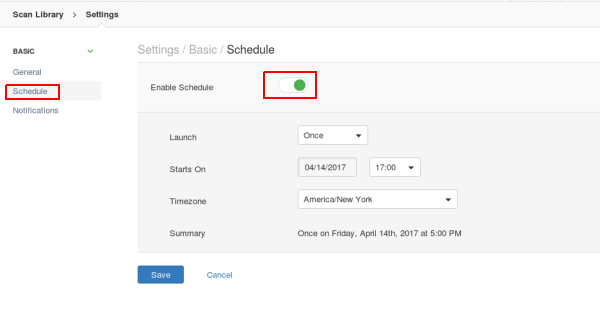

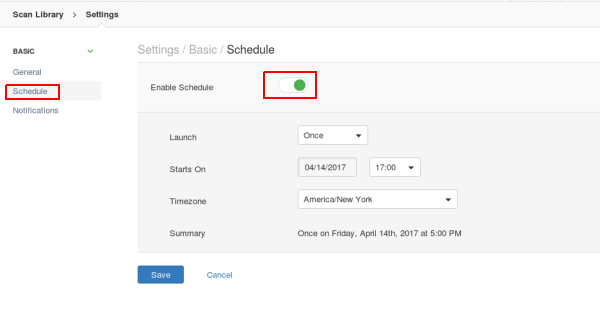

Sol menüde Schedule kısmından ise tarama yapılacak zaman dilimini özel olarak belirtebilirsiniz dilediğiniz sürede bir program oluşturabiliyorsunuz.

Biz hemen tarayacağımız için Enable Schedule tikini kapatıp devam ediyoruz.

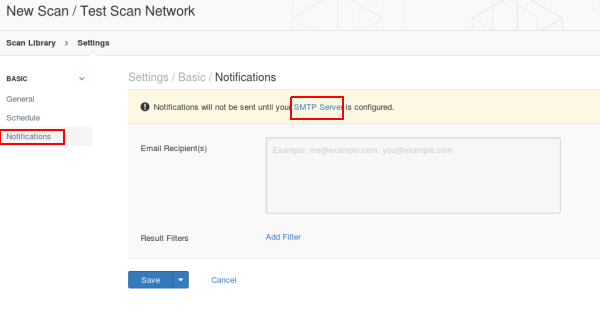

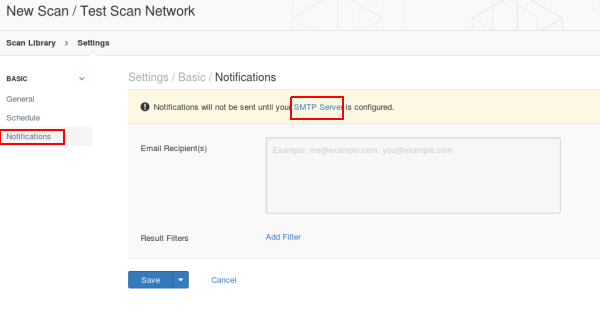

Yine sol menüde Natifications kısmından tarama sonuçlarının size mail olarak gelmesini sağlayabilirsiniz fakat Nessus SMTP mail server ayarlarını yapmalısınız.

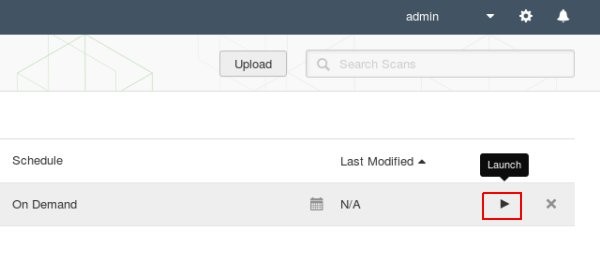

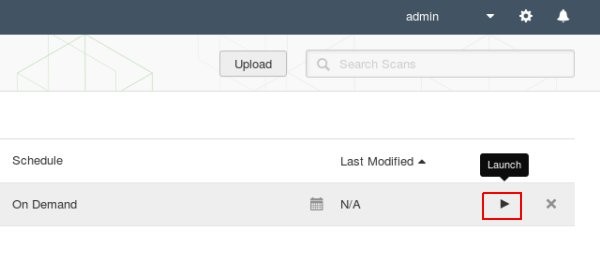

Ayarlarımızı yaptık save butonuna tıklıyoruz ve bizi My Scans bölümüne gönderiyor tarama profilimiz karşımızda duruyor.

En sağ kısımda Play işaretine tıklayarak taramamızı başlatıyoruz.

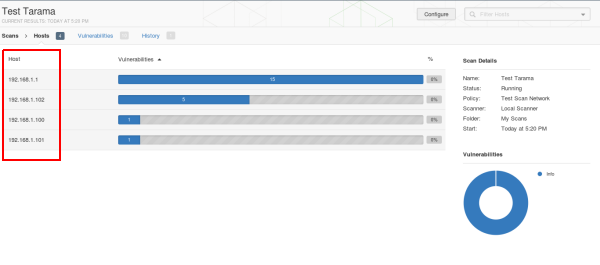

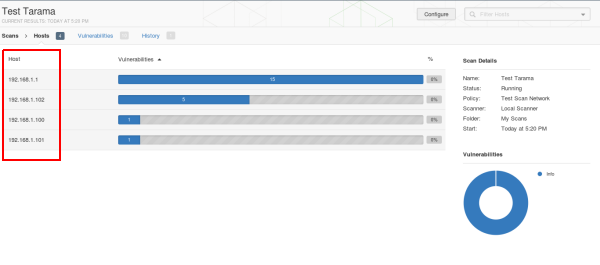

Görüldüğünü gibi ben 192.168.1.0/24 ü seçtiğim için ağda aktif olan IP lerin taramasını gösteriyor ayrıca çok hoşuma giden grafik ve renkli olarak olarak bilgi sunması Info Low Medium High gibi bilgilendirme yapıyor.

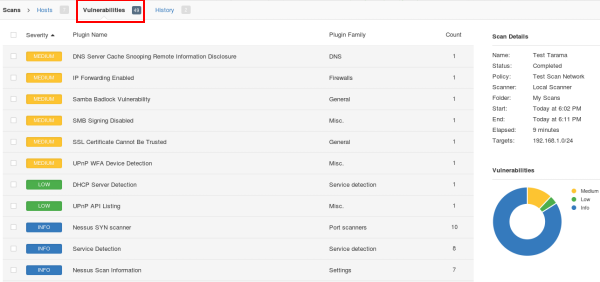

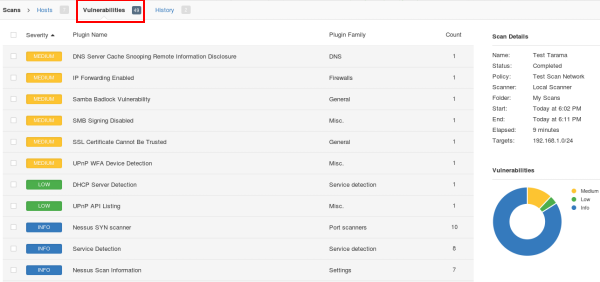

Üst menüden Vulnerabilities bölümüne girdiğimizde ise bulunan açıklar önem sırasına göre dizilmektedir High veya Critical açıklar olursa exploit edip çok önemli sızmalar yapabilirsiniz benim taramamda mediumlar var ama bir tanesinin içine girelim ve kontrol edelim.

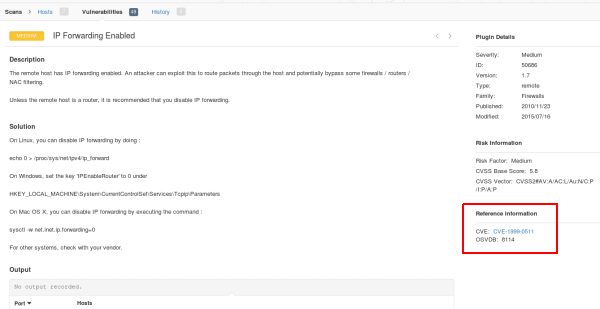

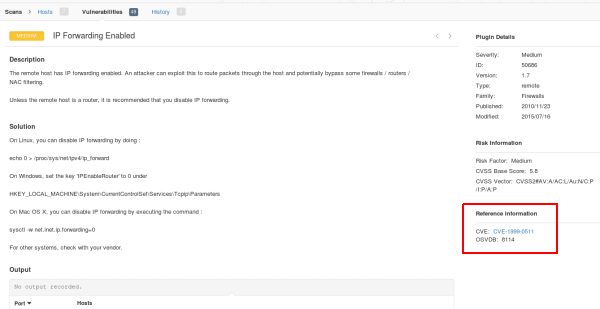

Bilgilendirmeye baktığımız zaman En başka Description yani açıklaması , altında ise Solution açığın çözümü yer almaktadır ayrıca sağ tarafta Plugin bilgisi ve Risk Bilgilendirmesi yer almaktadır.

Sağ en alt kısımda ise Referance Information ( Referans Bilgisi ) yer almaktadır bu kısım çok önemlidir CVE ve OSVDB numaralarıyla Metasploit üzerinden exploit araması yapabiliyoruız.

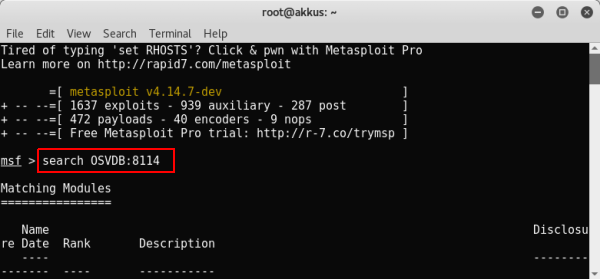

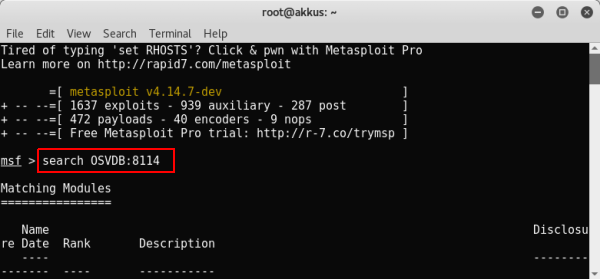

Örneğin açığımızda OSVDB:8114 bilgisi verilmiş konsolumuza msfconsole yazarak metasploit fremework u aktif edelim sonrasında ise search OSVDB:8114 yazarak açığımız taratalım.

Bu şekilde tarama yapabiliriz exploit bulunursa alt kısımda bize gösterecektir ve MSF araclığıyla sömürebilirsiniz.

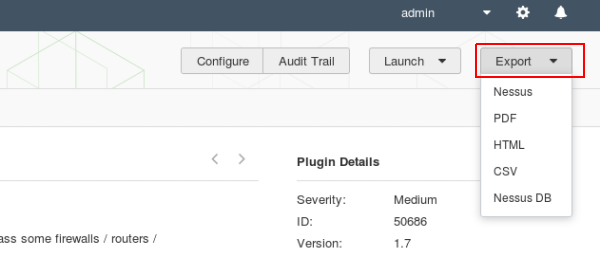

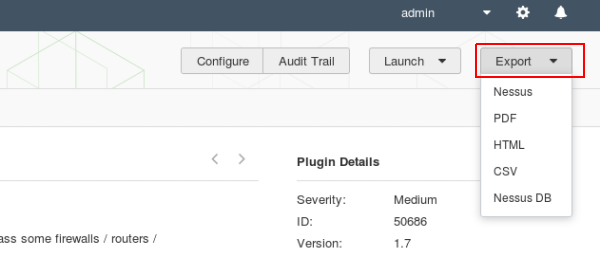

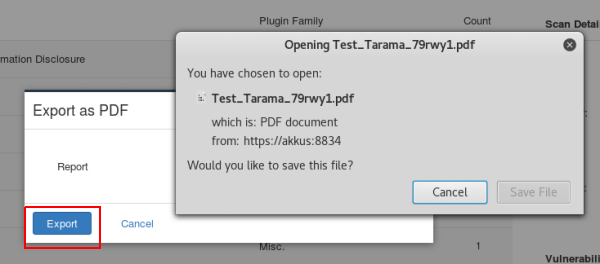

Taramayı rapor olarakta çıkartabiliyoruz. Sağ üst köşede Export butonunda PDF HTML CSV Nessus DB gibi bir çok seçenek ve dosya türüyle raporumuzu kaydedebiliriz.

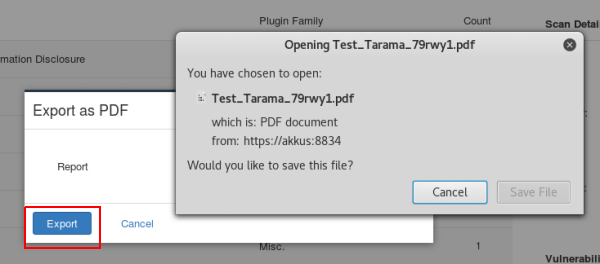

Örnek PDF olarak bir rapor alalım.

PDF i seçtikten sonra Export butonuna tıklıyoruz ve indirme işlemi başlıyor.

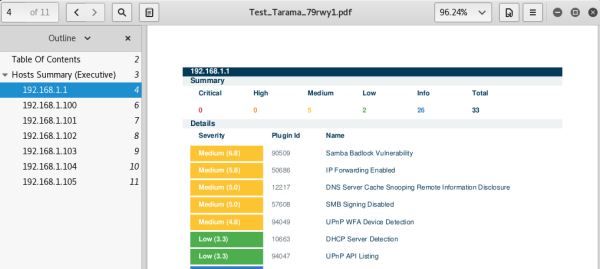

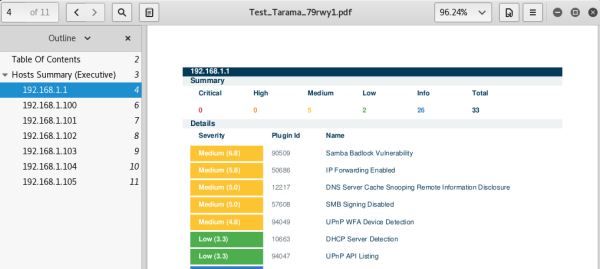

Gördüğünüz gibi gayet profesyonel bir düzenle taradığımız IP lere göre ayrı ayrı raporlama barındıran

bir PDF dosyasını bize sunmuş bulunmaktadır raporda açıkların detaylı açıklamalarını bulabilirsiniz.

Buna göre hareket ederek açığı sömürmek veya kapatmak için işlemler yapabilirsiniz.

Umarım Anlaşılır Bir Konu Olmuştur Başka Konumda Görüşmek Üzere

Nessus Tanıma ve Detaylı İnceleme

Nessus Nmap tarayıcısı gibi sistemin portlarını servislerini tespit etmektedir Pluginlerin güncel durumuna göre açıkları tespit eder ve bize sunar.

İlk olarak https://localhost:8834/ üzerinden arayüzümüze gidelim eğer açılmazsa servisi başlatmanız gerekmektedir.

Konsola /etc/init.d/nessusd start yazdıktan sonra arayüzü açabilirsiniz.

Açılış biraz uzun sürebilir. Kısa bir süre sonra panel açılacaktır.

Yetkili olarak atadığımız kullanıcı adımızı ve şifremizi giriyoruz sol üst köşede bulunan New Scan+ butonuna tıklayalım.

Görüldüğü gibi bir çok tarama çeşidi mevcuttur ayrıca hali hazırda bulunan tarama profilleride bulunuyor buda kolay ve hızlı taramayı gerçekleştirmektedir.

Üzerinde UPGRADE yazan çeşitler yükseltme gerektiren premium özellikle açılan özelliklerdir fakat ücretsiz kullanacaklarımız elbette mevcuttur testlerini gerçekleştireceğiz.

Nessus ile Ağ Arası Pentest

Nessus’ta tarama gerçekleştirmemiz için policies oluşturmamız lazım . Yani bir tarama profili ortaya

çıkartmamız gerekmektedir hazır halde bize sunulan profiller mevcut tabii ki.

Nessus ile bahsettiğim gibi bir çok alanda tarama yapabiliriz. Örneğin

Network Taraması

Host Keşfi

Zararlı Yazılım Taraması

Heartbleed ( OpenSSL Açığı )

gibi zaafiyetler taranabilir fakat satın alma işlemi yapmadığımız için sınırlı şekilde işlem yapabileceğiz.

Örnek bir network taraması yapalım. Üst Menüden Policies bölümüne giriyoruz sonrasında +New Policy butonuna tıklayıyoruz.

Karşımıza çıkan kutulardan Basic Network Scanı seçiyoruz.

Doldurmamız gereken formda Name profil ismi yazıyoruz Description a ise herhangi bir not yazabilirsiniz.

Sonrasında save butonuna tıklayarak işlemi tamamlıyoruz.

Profil oluşturmayı kısaca geçtim ayrıca sol tarafta bulunan General Permissions Dicovery gibi menülerden

özel ayarlamalarda yapabilirsiniz şimdilik Default ayarları kullanarak devam ediyorum.

Üst menüden Scans bölümüne geçelim ve +New Scan butonuna tıklayalım .

Sonrasında ise All Tamplates - Scanner - User şeklinde yer alan üst başlıklardan Useri seçiyoruz.

Çünkü oluşturduğumuz profil üzerinden tarama yapacağız.

Oluşturduğumuz profili göreceğiz üzerine tıklıyoruz .

Tarama ayarları penceresi açılacaktır ilk önce sol tarafta BASIC ayarlarda olacağız aynı profil oluşturduğumuz gibi tarama ismini ve açıklamasını yazalım.

Folder kısmında özel klasör seçebilirsiniz scan bölümünde klasör oluşturma seçeneği mevcut örneğin Windows veya Linux için ayrı ayrı taramalar oluştururken karışmaması için klasörler oluşturup tarama profilini oralara kaydedebilirsiniz sık kullanacak arkadaşlar için öneriyorum.

Targets bölümüne ise görselde de örnek verdiğim gibi taramak istediğimiz ağ IP sini tanımlıyoruz tüm ağı taramak isteyen veya belli bir aralıkta taramak isteyen arkadaşlar aşağıdaki örnekleri kullanabilir.

192.168.1.0-154 ( Belirli aralık için tarama )

192.168.1.0/24 ( 0-255 arasında tarama için )

Veya tek bir IP tanımlayabilirsiniz.

Sol menüde Schedule kısmından ise tarama yapılacak zaman dilimini özel olarak belirtebilirsiniz dilediğiniz sürede bir program oluşturabiliyorsunuz.

Biz hemen tarayacağımız için Enable Schedule tikini kapatıp devam ediyoruz.

Yine sol menüde Natifications kısmından tarama sonuçlarının size mail olarak gelmesini sağlayabilirsiniz fakat Nessus SMTP mail server ayarlarını yapmalısınız.

Ayarlarımızı yaptık save butonuna tıklıyoruz ve bizi My Scans bölümüne gönderiyor tarama profilimiz karşımızda duruyor.

En sağ kısımda Play işaretine tıklayarak taramamızı başlatıyoruz.

Görüldüğünü gibi ben 192.168.1.0/24 ü seçtiğim için ağda aktif olan IP lerin taramasını gösteriyor ayrıca çok hoşuma giden grafik ve renkli olarak olarak bilgi sunması Info Low Medium High gibi bilgilendirme yapıyor.

Üst menüden Vulnerabilities bölümüne girdiğimizde ise bulunan açıklar önem sırasına göre dizilmektedir High veya Critical açıklar olursa exploit edip çok önemli sızmalar yapabilirsiniz benim taramamda mediumlar var ama bir tanesinin içine girelim ve kontrol edelim.

Bilgilendirmeye baktığımız zaman En başka Description yani açıklaması , altında ise Solution açığın çözümü yer almaktadır ayrıca sağ tarafta Plugin bilgisi ve Risk Bilgilendirmesi yer almaktadır.

Sağ en alt kısımda ise Referance Information ( Referans Bilgisi ) yer almaktadır bu kısım çok önemlidir CVE ve OSVDB numaralarıyla Metasploit üzerinden exploit araması yapabiliyoruız.

Örneğin açığımızda OSVDB:8114 bilgisi verilmiş konsolumuza msfconsole yazarak metasploit fremework u aktif edelim sonrasında ise search OSVDB:8114 yazarak açığımız taratalım.

Bu şekilde tarama yapabiliriz exploit bulunursa alt kısımda bize gösterecektir ve MSF araclığıyla sömürebilirsiniz.

Taramayı rapor olarakta çıkartabiliyoruz. Sağ üst köşede Export butonunda PDF HTML CSV Nessus DB gibi bir çok seçenek ve dosya türüyle raporumuzu kaydedebiliriz.

Örnek PDF olarak bir rapor alalım.

PDF i seçtikten sonra Export butonuna tıklıyoruz ve indirme işlemi başlıyor.

Gördüğünüz gibi gayet profesyonel bir düzenle taradığımız IP lere göre ayrı ayrı raporlama barındıran

bir PDF dosyasını bize sunmuş bulunmaktadır raporda açıkların detaylı açıklamalarını bulabilirsiniz.

Buna göre hareket ederek açığı sömürmek veya kapatmak için işlemler yapabilirsiniz.

Umarım Anlaşılır Bir Konu Olmuştur Başka Konumda Görüşmek Üzere