1.Microsoft SQL Server Nedir ?

-Microsoft SQL Server, 1989 yılında beri Microsoft firması tarafından geliştirilen Windows işletim sistemi üzerinde çalışan İlişkisel Veritabanı Yönetim Sistemi (İng. Relational Database Management System, Kıs. RDMS)’dir. İlişkisel veritabanı yönetim sistemi olma özelliğe sahip veritabanlarında veriler satırlar ve sütunlar içeren tablolar halinde ve birbirleri arasında ilişki olacak şekilde tutulur.

----------------------------------------------------------------------------------------------------------

2.Microsoft SQL Server Güvenlik Testi Çalışmaları:

Sızma testinde hedef işletim sistemi olarak Microsoft Windows Server 2008 R2 64-Bit ve üzerinde Microsoft SQL Server 2012 Express 64-Bit kullanılmıştır. Hedef işletim sistemine bağlantı kuran kurban için Windows 7 Home Premium 64-Bit işletim sistemi kullanılmıştır.

Testler esnasında kullanılan araçların bulunduğu işletim sistemi olarak Kali Linux 1.1.0 64-Bit kullanılmıştır. Hedef Microsoft SQL Server testler esnasında “Local System” haklarıyla çalıştırılmıştır ve Kali Linux üzerinde Nmap ve Metasploit araçları kullanılmıştır.

----------------------------------------------------------------------------------------------------------

3.Keşif Çalışmaları:

Bilgi toplama işlemi sızma testinde ilk ve en önemli aşamayı oluşturur.Biz bilgi toplama işlemimizde nmap ve metasploit kullanacağız.

3.1.Ağ İçerisinde Microsoft SQL Server Tespiti:

Microsoft SQL Server varsayılan olarak 1433 portunu kullanır.Ancak bazı sistem yöneticileri güvenlik amacıyla başka portlar üzerinden de çalıştırabilir.Bu yüzde sağlam bir port tarama yapmanız tavsiye edilir Benim üşengeçliğimden dolayı sızma testimizde 1433. port üzerinden ilerleyeceğiz.(Hadi hayırlısı)

Benim üşengeçliğimden dolayı sızma testimizde 1433. port üzerinden ilerleyeceğiz.(Hadi hayırlısı)

Şimdi M. Sql Server'ın tespiti için aşağıdaki komutu kullanacağız.

Ve bunun üzerine aşağıdaki çıktıyı alacağız.

Şimdi kafamızı biraz aşağı eğdiğimizde çıktıda “ms-sql-s” isimli bir servis çalıştığını göreceğiz.

Yok ben işimi sağlama almak istiyorum ve port üzerinde çalışan sistem hakkında daha fazla ve kesin bilgi elde etmek istiyorum diyorsanız tarama parametresine “-sV” kodunu ekleyin.

Bunu yaptıgınızda aşağıdaki çıktıyı alacanız.

Hobbala!Bu şekilde -çıktıdan da anladığımız gibi- 1433. port üzerinde “Microsoft SQL Server 2008 R2” çalıştığını görüyoruz.Artık bir diğer aşamaya geçebiliriz.

3.2.Microsoft SQL Server Hakkında Bilgi Toplama:

Bir önceki aşamada M. SQL Server'ın çalıştıgını tespit ettik.Daha detaylı bilgi toplamak için iki yolumuz var.Ya nmap'ın “ms-sql-info” isimli scriptini kullanacağız ya da metasploit'in “mssql_ping” isimli modülünü kullanacağız.Üçüncü bir ihtimal olarakta her ikisini kullanacağız

(Çok komiğim demi...Tamam la vurmayın) Nasıl olsa ağaya anlatım beleş.Biz iki modülünde kullanımını ve çıktılarını inceleyeceğiz.Nmap ile bilgi toplaycaksak

(Çok komiğim demi...Tamam la vurmayın) Nasıl olsa ağaya anlatım beleş.Biz iki modülünde kullanımını ve çıktılarını inceleyeceğiz.Nmap ile bilgi toplaycaksak

yazıyoruz ve aşağıdaki çıktıyı alıyoruz.

Not: Resmi bga ' dan çaldım haberiniz ola...

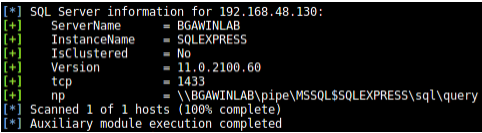

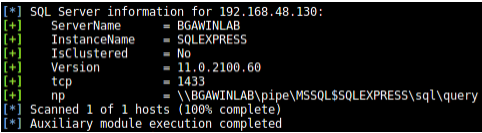

Şimdi de metasploit üzerinden “mssql_ping” kullanalım.

Bu modülün ayarları içerisinde kullanıcı adı ve şifre bilgisi değerleri de girilebilir ancak zorunlu değil.Sadece hedef IP adresi ve port numarası verilerek modül çalıştırılabilir.Yine ben üşendiğim için bu değerleri kullanmadan devam edeceğiz.

Not: Bu resmi de bga ' dan çaldım haberiniz ola...

EVET ARKADAŞLAR MİCROSOFT SQL SERVER NEDİR,TESPİTİ VE BİLGİ TOPLAMAYI BİTİRMİŞ BULUNMAKTAYIZ.YAZININ GERİ KALANI 2 PARÇA ŞEKLİNDE OLACAKTIR.

İYİ FORUMLAR...YAZI BİRAZ ACEMİCE OLDU AMA YENİLERİN İŞİNE YARAYACAKTIR UMARIM.

-Microsoft SQL Server, 1989 yılında beri Microsoft firması tarafından geliştirilen Windows işletim sistemi üzerinde çalışan İlişkisel Veritabanı Yönetim Sistemi (İng. Relational Database Management System, Kıs. RDMS)’dir. İlişkisel veritabanı yönetim sistemi olma özelliğe sahip veritabanlarında veriler satırlar ve sütunlar içeren tablolar halinde ve birbirleri arasında ilişki olacak şekilde tutulur.

----------------------------------------------------------------------------------------------------------

2.Microsoft SQL Server Güvenlik Testi Çalışmaları:

Sızma testinde hedef işletim sistemi olarak Microsoft Windows Server 2008 R2 64-Bit ve üzerinde Microsoft SQL Server 2012 Express 64-Bit kullanılmıştır. Hedef işletim sistemine bağlantı kuran kurban için Windows 7 Home Premium 64-Bit işletim sistemi kullanılmıştır.

Testler esnasında kullanılan araçların bulunduğu işletim sistemi olarak Kali Linux 1.1.0 64-Bit kullanılmıştır. Hedef Microsoft SQL Server testler esnasında “Local System” haklarıyla çalıştırılmıştır ve Kali Linux üzerinde Nmap ve Metasploit araçları kullanılmıştır.

----------------------------------------------------------------------------------------------------------

3.Keşif Çalışmaları:

Bilgi toplama işlemi sızma testinde ilk ve en önemli aşamayı oluşturur.Biz bilgi toplama işlemimizde nmap ve metasploit kullanacağız.

3.1.Ağ İçerisinde Microsoft SQL Server Tespiti:

Microsoft SQL Server varsayılan olarak 1433 portunu kullanır.Ancak bazı sistem yöneticileri güvenlik amacıyla başka portlar üzerinden de çalıştırabilir.Bu yüzde sağlam bir port tarama yapmanız tavsiye edilir

Şimdi M. Sql Server'ın tespiti için aşağıdaki komutu kullanacağız.

Code:

$ nmap -n <HEDEF IP> -p 1433

Code:

Nmap scan report for 192.168.48.130

Host is up (0.00099s latency).

PORT STATE SERVICE 1433/tcp open ms-sql-sYok ben işimi sağlama almak istiyorum ve port üzerinde çalışan sistem hakkında daha fazla ve kesin bilgi elde etmek istiyorum diyorsanız tarama parametresine “-sV” kodunu ekleyin.

Bunu yaptıgınızda aşağıdaki çıktıyı alacanız.

Code:

Nmap scan report for 192.168.48.130

Host is up (0.00040s latency).

PORT STATE SERVICE VERSION 1433/tcp open ms-sql-s Microsoft SQL Server 20123.2.Microsoft SQL Server Hakkında Bilgi Toplama:

Bir önceki aşamada M. SQL Server'ın çalıştıgını tespit ettik.Daha detaylı bilgi toplamak için iki yolumuz var.Ya nmap'ın “ms-sql-info” isimli scriptini kullanacağız ya da metasploit'in “mssql_ping” isimli modülünü kullanacağız.Üçüncü bir ihtimal olarakta her ikisini kullanacağız

Code:

$ nmap -p 1433 --script ms-sql-info <HEDEF IP>

Not: Resmi bga ' dan çaldım haberiniz ola...

Şimdi de metasploit üzerinden “mssql_ping” kullanalım.

Bu modülün ayarları içerisinde kullanıcı adı ve şifre bilgisi değerleri de girilebilir ancak zorunlu değil.Sadece hedef IP adresi ve port numarası verilerek modül çalıştırılabilir.Yine ben üşendiğim için bu değerleri kullanmadan devam edeceğiz.

Not: Bu resmi de bga ' dan çaldım haberiniz ola...

EVET ARKADAŞLAR MİCROSOFT SQL SERVER NEDİR,TESPİTİ VE BİLGİ TOPLAMAYI BİTİRMİŞ BULUNMAKTAYIZ.YAZININ GERİ KALANI 2 PARÇA ŞEKLİNDE OLACAKTIR.

İYİ FORUMLAR...YAZI BİRAZ ACEMİCE OLDU AMA YENİLERİN İŞİNE YARAYACAKTIR UMARIM.