• Saldırılar •

~ Çoğu DDoS saldırılarında en çok tercih edilen hucumlar dan birisi SYN flood'tur. Bu saldırı yönteminde ki gaye, sistemin yarı açık bağlantı kotasını zorlayarak hizmet veremez hale getirilmesidir. Saldırılara açık olan bir sisteme karşı gönderilecek ortalama 2.000-30.000 SYN paketi ile hedef sistemi devre dışı bırakabiliriz.

- Bu saldırıları nasıl engelleriz?

~ Her birinde ki asıl amaç; belirsiz kaynakları olan (doğrulanmamış) syn paketlerinin korumalı sisteme yetiştirilememesidir. Yani size şöyle diyelim; önde yer alan sistem (ddos engelleme sistemi gibi), kendisine iletilen syn paketlerini alır, her paket içinde bir syn paketi saklar ve bunu sonrasında geriye yönlendirir. Ardından son "Ack" paketinin gönderilmesini bekler. Ha, "Ack" paketi gelmiyorsa, sistem göndericinin sahte ip kullandığını tahmin eder, yani bir nevi vpn kullanıyormuş gibi gösterir. Bu nedenle de sistemden kaynak ayrımı yapmaz. Eğer "Ack" paketi gelseydi; kendisi aradan çekilip arkasında ki sisteme paketleri gönderirdi.

• Temel Güvenlik Açığı •

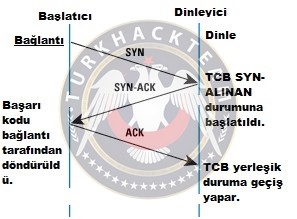

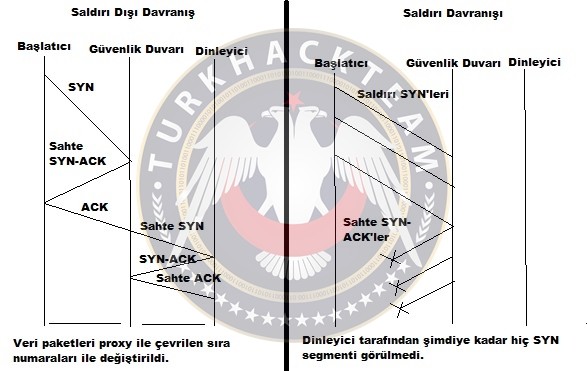

~ SYN sel saldırısının temeli, bir TCP bağlantısı başlatan 3-yollu el sıkışmasının tasarımında yatmaktadır. Bu el sıkışmada, üçüncü paket, başlatıcının, ilk isteği içinde kaynak olarak kullandığı IP adresinde veya geri dönüş erişilebilirliğindeki paketleri alma yeteneğini doğrular. Şekil 1, normal bir TCP bağlantısının başlangıcında değiştirilen paketlerin sırasını göstermektedir.

TCB bir bağlantı hakkında tüm bilgileri tutan bir taşıma protokolü veri yapısı (birçok operasyon sistemlerinde yapıları aslında bir dizi) 'dir. Tek bir TCB'nin bellek ayak izi, bir uygulamanın hangi TCP seçeneklerini ve diğer özelliklerini sağladığı ve bir bağlantı için etkinleştirdiği bağlantıya bağlıdır. Genellikle, her TCB en az 280 bayttır ve bazı işletim sistemlerinde şu anda 1300 bayttan fazla sürer. TCP SYN-ALINMIŞ durumu, bağlantının yalnızca yarı açık olduğunu ve isteğin meşruluğunun hala söz konusu olduğunu belirtmek için kullanılır. Dikkat edilmesi gereken önemli nokta, bağlantının tamamen kurulmasından veya başlatıcının geri dönüşünün doğrulanmasından önce TCB'nin SYN paketinin alımına bağlı olarak tahsis edilmesidir.

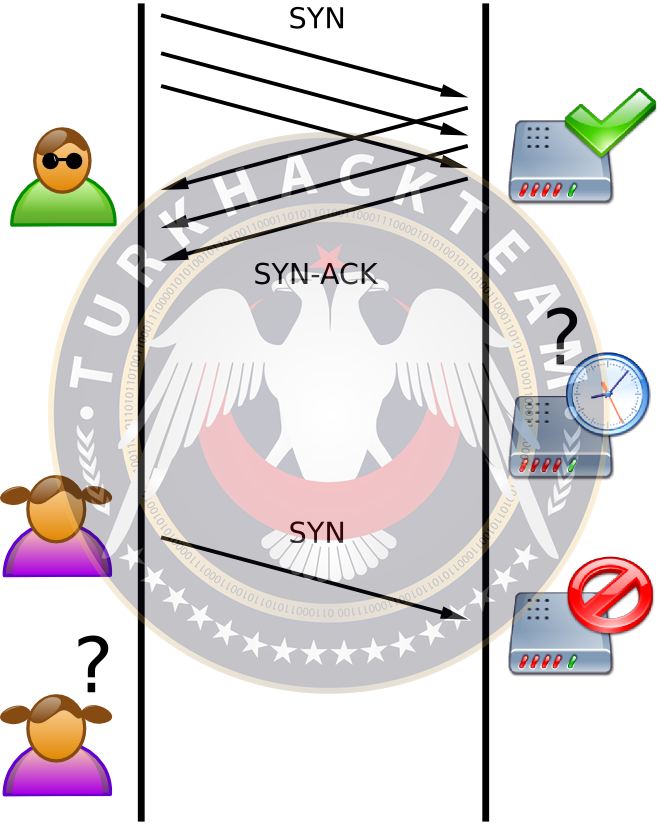

Bu durum, gelen SYN'lerin, bir sunucunun çekirdek hafızasının tükendiği o kadar çok TCB'nin tahsis edilmesine neden olduğu açık bir potansiyel DoS saldırısına yol açmaktadır. Bu bellek tükenmesini önlemek için, işletim sistemleri genellikle bir "backlog" parametresini, SYN-Ack durumunda aynı anda TCB sayısı üzerinde bir kapak oluşturan bir dinleme soketi ile ilişkilendirir . Bu eylem, bir konağın mevcut bellek kaynağını saldırıdan koruyacak olsa da, backlog'un kendisi de saldırıya açık olan başka bir (daha küçük) kaynağı temsil eder. Beklenmedik bir oda kalmadan, bazı TCB'lerin SYN- ALINILMIŞ halinden alınmasına veya başka bir şekilde kaldırılmasına kadar yeni bağlantı isteklerinin yerine getirilmesi mümkün değildir.

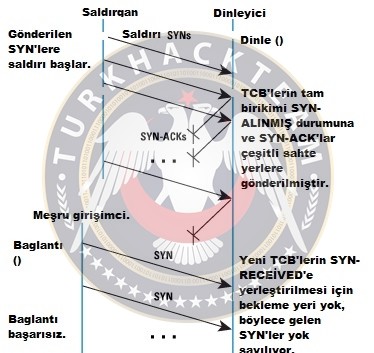

Bekletme işleminin tamamlanması, tüm birikimi dolduracak kadar SYN segmenti göndermeye çalışan TCP SYN sel saldırısının hedefidir. Saldırgan, SYN-ALINAN durumdan TCB'leri serbest bırakacak herhangi bir yanıtı tetikleme olasılığı olmayan SYN'lerde kaynak IP adreslerini kullanır. TCP güvenilir olmaya çalıştığı için, hedef ana bilgisayar TCB'lerini yarı bağlantıdan vazgeçmeden ve onları yeniden vermeden önce uzun bir süre boyunca SYN- ALINILDI olarak tutar. Bu arada, yasal yeni TCP bağlantısı başlatma istekleri için dinleyici üzerinde başvuru sürecine hizmet ret eder. Şekil 2, bir TCP SYN saldırısında yer alan olayların sırasının basitleştirilmesini göstermektedir.

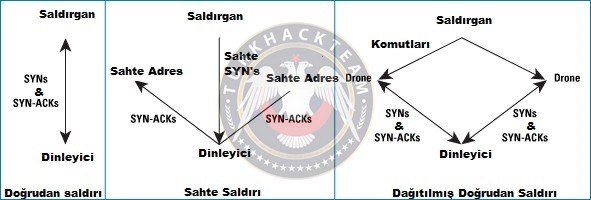

Şekil 2'de resmedilen senaryo, SYN saldırılarının gerçek dünyada nasıl gerçekleştirildiğinin basitleştirilmesidir ve yalnızca bu tür saldırıların ardındaki temel fikri anlamaya yöneliktir. Şekil 3, internette gözlemlenen bazı varyasyonları göstermektedir.

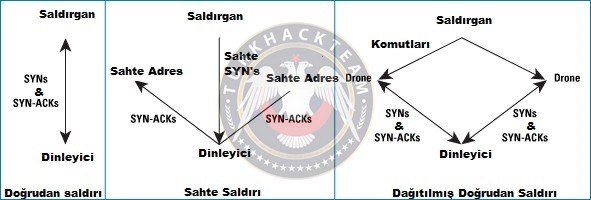

• Doğrudan Saldırı •

Saldırganlar IP kaynak adreslerini taklit etmeden hızlı bir şekilde SYN segmentleri gönderirse, buna doğrudan bir saldırı deriz . Saldırının bu işletim yöntemi, saldırganın işletim sisteminin kullanıcı seviyesinin altında doğrudan doğruya enjekte edilmek ya da aldatıcı paketler içermemesi nedeniyle gerçekleştirilmesi çok kolaydır. Örneğin, birçok TCP connect () çağrısıyla basitçe yapılabilir . Bu senaryo, giden paketleri dinleyiciye filtreleyen (yalnızca SYN'leri dışarıda bırakan) veya gelen paketleri filtreleyen güvenlik duvarı kuralları aracılığıyla gerçekleştirilebilir; böylece yerel TCP işlem koduna ulaşmadan önce SYN-ACK'leri atılır.

Saptandığında, bu saldırı türünü savunmak çok kolaydır, çünkü saldırganın kaynak IP adresi ile paketleri engellemek için basit bir güvenlik duvarı kuralı gereklidir. Bu savunma davranışı otomatik hale getirilebilir ve bu işlevler, raf dışı reaktif güvenlik duvarlarında kullanılabilir.

• Sahte Tabanlı Saldırılar •

SYN saldırılarının bir başka biçimi, doğrudan saldırıda kullanılan yöntemden daha karmaşık olarak düşünülebilecek IP adres sahteciliğini kullanır. Bunun yerine, saldırganın yerel güvenlik duvarı kurallarını manipüle etmek yerine, ham IP paketlerini oluşturması ve enjekte etmesi gerekir. Günümüzde, popüler kütüphaneler ham paket oluşumu ve enjeksiyonuna yardımcı olmak için var olmakta, bu yüzden sahteciliğe dayalı saldırılar kolaydır.

Kimlik sahtekarlığı saldırıları için öncelikli konu adres seçimidir. Saldırı başarılı olursa, sahte kaynak adreslerindeki makineler, herhangi bir şekilde kendilerine gönderilen SYN-ACK'lerine yanıt vermemelidir. Çok basit, bir saldırgan, SYN-ACK'lara yanıt vermeyeceğini bildiği tek bir kaynak adresini taklit edebilir. Diğer bir seçenek, birçok farklı kaynak adresinin, sahte adreslerin bir kısmının SYN-ACK'lara karşı muhabir olacağı varsayımı altında taklit edilmesidir.. Bu seçenek, amaç için arzu edildiği bilinen kaynak adreslerin bir listesi veya benzer özelliklere sahip bir alt ağın içindeki adresler üreterek gerçekleştirilir.

Sadece tek bir kaynak adres tekrarlı bir şekilde sahteciliyse, bu adres dinleyicinin algılaması ve filtrelenmesi için kolaydır. Çoğu durumda, savunmayı daha zor hale getirmek için daha geniş bir kaynak adresleri listesi kullanılır. Bu durumda, en iyi savunma, sahte paketlerin kaynağına olabildiğince yakın olarak engellenmesidir.

• Dağıtılmış Saldırılar •

İzleme süreci tipik olarak İSS'ler arasında bir miktar zaman ve koordinasyon gerektirse de, imkansız değildir. Saldırganın internetteki sayısız drone makinesinden yararlandığı SYN saldırısının dağınık bir versiyonu durmaktan daha zordur. Şekil 3'te gösterilen durumda, dronlar doğrudan saldırıları kullanırlar, fakat daha da etkinliğini arttırmak için, her bir drone, bir sahtekarlık saldırısı ve birden fazla sahte adres kullanabilir.

Başlıca düzensiz dağıtılan saldırılar yapılabilir. Çünkü DoS saldırıları için suçlular tarafından kullanılan binlerce tehlikeye giren makinenin birkaç "botnet" veya "drone orduları" vardır. Drone makineleri sürekli olarak ordulardan eklendiği veya çıkarıldığı ve IP adreslerini veya bağlantılarını değiştirebildiği için, bu saldırıları engellemek oldukça zordur.

• Saldırı Parametreleri •

Saldırı yönteminden bağımsız olarak, SYN selleri, paketlerin yüksek bir miktarını göndererek hedef ağı tıkayan kaba kuvvetli bir DoS saldırısından daha az paket kullanmak üzere ayarlanabilir. Bu ayarlama dinleyicinin işletim sistemi ile ilgili bilgi birikimi, kullanılan yığının boyutu ve zaman aşımına uğramadan ve geri göndermeden önce SYN- ALANLARINDA ne kadar süre tuttuğuna dair bir bilgiyle gerçekleştirilir . Örneğin, saldırgan minimum miktarda SYN'leri hızlı bir şekilde backlog'a eşit hızla gönderebilir ve dinleyiciyi sürekli olarak kullanmamak için TCB'ler yeniden düzenlendikçe bu işlemi periyodik olarak tekrarlayabilir.

Bazı güncel işletim sistemlerinde 1024'ün varsayılan yedekleri yapılandırılmıştır, ancak İnternet'teki birçok makine 128 veya daha az sayıda yedekle yapılandırılmıştır. SYN-ACK'nin yeniden iletimi için ortak bir eşik , 5 ardışık girişimler arasındaki zaman aşımı ve 3 saniyelik bir ilk zaman aşımı süresidir, ilk SYN-ACK'nin gönderildiği zaman ile TCB'nin ne zaman geldiği arasındaki süre 189 saniyedir.

Bir biriktiricinin 128 olduğunu varsayarsak ve bir saldırganın 40 baytlık SYN segmentleri oluşturduğu (20 baytlık bir TCP başlığı ve bir 20 bayt IP başlık ile), saldırganın doldurmak için yalnızca 5.12 kilobayt (IP katmanında) göndermesi gerekir. Her 189 saniyede bir tekrarlanır, bu işlem saniyede sadece 27 baytlık bir ortalama veri hızı verir (çevirme bağlantıları üzerinden bile kolayca ulaşılabilir). Bu veri hızı, saldırı trafiğinin saniyede bir çok megabit göndermesine dayanan DoS saldırılarına karşıdır. 2048'lik bir birikim kullanılsa bile, gerekli veri hızı saniyede sadece 433 bayttır, bu nedenle saldırı terazisinin kolaylıklarının art arda artmasına ve daha karmaşık savunmalara ihtiyaç duyulduğu açıktır.

• Ağ Tabanlı Önlemler •

Şekil 6, başlatıcıya SYN- ACK'ları sahtecileyen bir firewall / proxy'nin temel çalışmasını göstermektedir . Başlatıcı meşru ise, güvenlik duvarı / proxy bir ACK'yi görür ve ardından kendisi ile dinleyici arasındaki bağlantıyı kurar ve başlatıcının adresini bozar. Güvenlik duvarı / proxy, uçtan uca bağlantıyı kendi başına ve iki bağlantıya böler. Bu bölme, SYN sel saldırılarına karşı bir savunma görevi görür. Güvenlik duvarı / proxy, SYN çerezleri veya SYN önbelleği gibi bazı TCP tabanlı savunma mekanizmalarını uyguladığı sürece, SYN sel saldırılarından arkasındaki ağdaki tüm sunucuları koruyabilir.

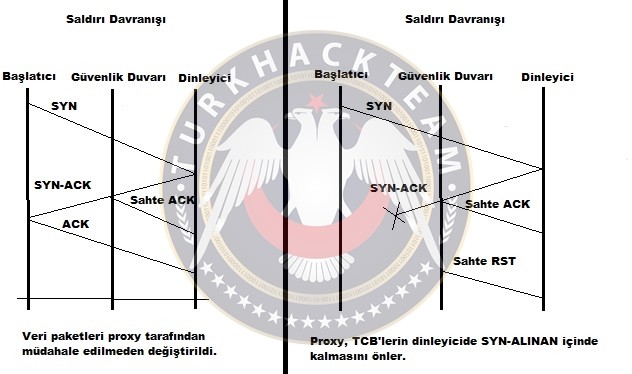

Şekil 7, gözlemlenen SYN-ACK'lere tepki olarak ACK'leri dinleyiciye taklit eden bir güvenlik duvarı / proksi yoluyla paket değişimlerini göstermektedir . Bu sahtekarlık, dinleyicilerin TCB'lerinin SYN- ALINMIŞ durumda kalmasını önler ve bu nedenle birikmiş yerdeki boş alanı korur. Güvenlik duvarı / proxy daha sonra bir süre bekler ve başlatıcıdan geçerli bir ACK gözlemlenmezse, dinleyiciye sahte bir TCP RST segmenti kullanarak TCB'yi serbest bırakması sinyalini verebilir. Meşru bağlantılarda, güvenlik duvarı / proxy'den hiçbir girişim olmaksızın paket akışı devam edebilir. Bu çözüm, güvenlik duvarı / proxy spoof'larının SYN-ACK'leri olduğu Şekil 5'teki işlem modundan daha caziptir.Çünkü güvenlik duvarı / proxy'nin, kurululduktan sonra meşru bağlantılara aktif olarak katılmasını gerektirmez.

• Uygulamadaki Savunmalar •

SYN baskını için hem uç host hem de ağ tabanlı çözümler vardır. Her iki savunma türü de sıklıkla kullanılmaktadır ve genellikle birlikte kullanıldığında müdahale etmezler. SYN su baskını, ağ kapasitesini tüketmeye çalışmak yerine, uç konakları hedef aldığından, tüm uç ana bilgisayarların savunma uygulamasını ve ağ tabanlı tekniklerin, bir sitenin kullanabileceği isteğe bağlı ikinci savunma hattı olması mantıklı görünmektedir.

• SYN Saldırıların da Kullanılan Bazı Araçlar •

~ Juno, Hping, Netstress, BotNET...