Merhaba Hoşgeldiniz!!

Şifre kırma konusunda, sizi en yeni ve en iyi tasarlanmış şifre krakerlerinden birine tanıtmak istiyorum . Hashcat'ın güzelliği, hız ve çok yönlülüğe odaklanan tasarımında. Birden çok türdeki karmayı, çok yönlü, çok hızlı bir şekilde kırmanızı sağlar.

Bu konunun ilk bölümünde belirtildiği gibi, parolalar karma adı verilen tek yönlü bir şifreleme ile saklanır. Bu karmaları elde etmek için Windows sistemlerinde .dll enjeksiyonu veya karada WPA2 kablosuz kırma gibi karma yakalama gibi birden çok yol vardır .

Bir kere karmaşayı yakalayabilirsek, bir sonraki adım, onu çatlatmanın etkili ve verimli bir yolunu bulma yöntemlerinden biri haline gelir. Birkaçı burada bulunan diğer makalelerde vurguladığım çok sayıda araç var, ancak hashcat tasarımında ve çok yönlülüğünde benzersizdir, bu yüzden nasıl çalıştığına bir göz atalım.

Adım 1 ;

Kali'yi ve Hashcat'i Açın

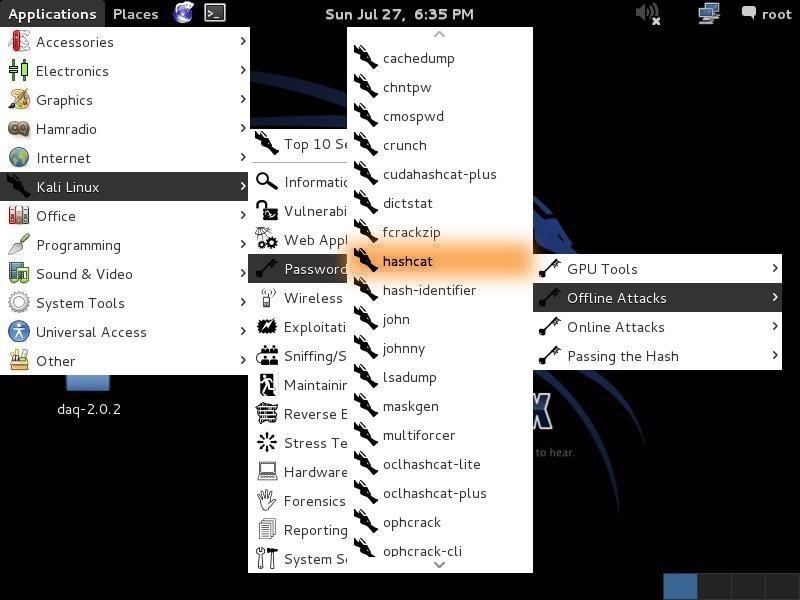

Applications -> Kali Linux -> Password Attacks -> Offline Attacks -> hashcat Aşşağıdaki gibi

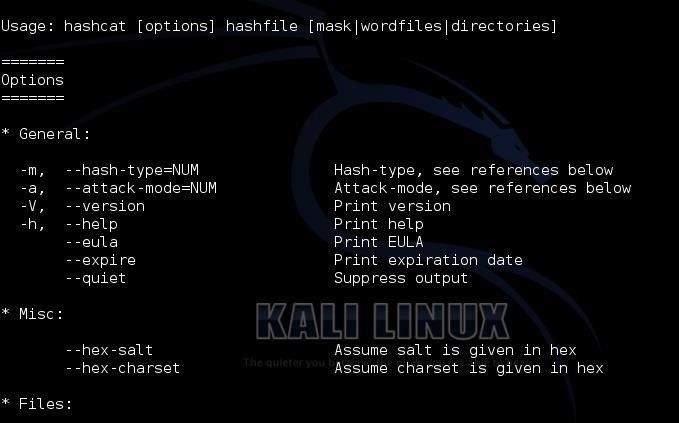

Hashcat menü maddesini tıkladığınızda yardım ekranını açar.

Ekranın üst kısmında, temel hashcat sözdizimini görebilirsiniz:

kali > hashcat options hashfile mask|wordfiles|directories

Hashcat için bazı seçeneklerin temel sözdiziminin altında gösterildiğini görebiliriz. Bunların en önemlilerinden bazıları -m (hashtype) ve -a (saldırı modu) 'dir. Genel olarak, bu seçeneklerin her ikisini de, hashcat ile şifre kırma girişimlerinin çoğunda kullanmamız gerekecektir.

2 Adım ;

aha Kapsamlı Seçenekler

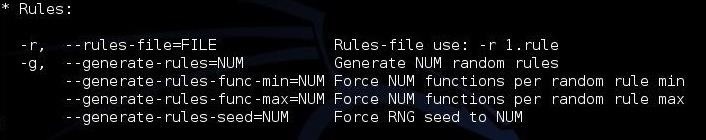

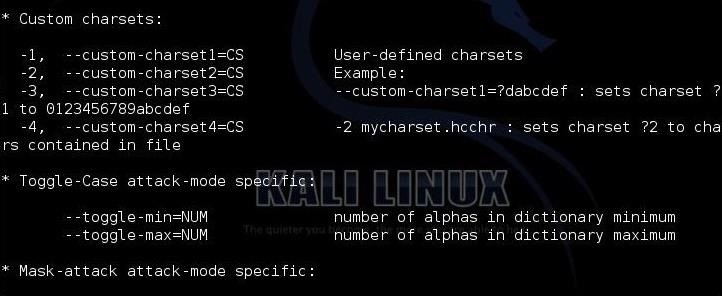

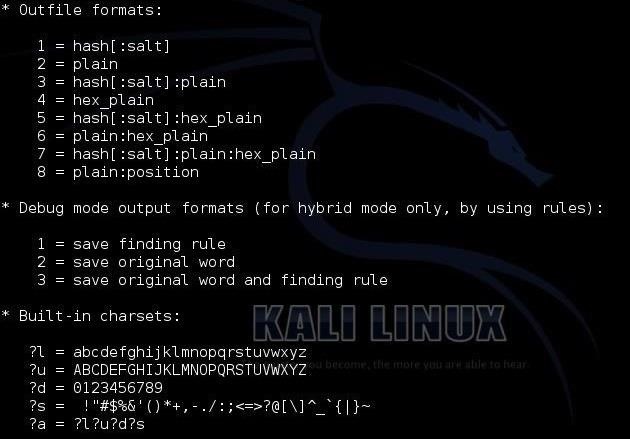

Bu hashcat yardım ekranına biraz daha tararsak, daha fazla seçenek görebiliriz. Aşağıdaki ilk ikisi, hashcat'in kullandığı önemli seçeneklerden bazılarıdır.

İlk olarak, hashcat, özel olarak tasarlanmış kuralları kelime listesi dosyamızda kullanmak için kullanmamıza izin veren kurallar sağlar. Bu kurallar, sözcük listesini dosyamızı alıp büyük harf kullanım kurallarını, özel karakterleri, kelime kombinasyonlarını, ekli ve öneki numaraları uygulayabilir. Bunların her biri, sözlük saldırılarını önlemek için daha karmaşık hale getirilmiş şifreleri kırmamıza yardımcı olur.

Bir sonraki ekran, çıktı dosyası türü , hata ayıklama modu ve yerleşik karakter kümeleri gibi daha karanlık seçeneklerden bazılarını içerir .

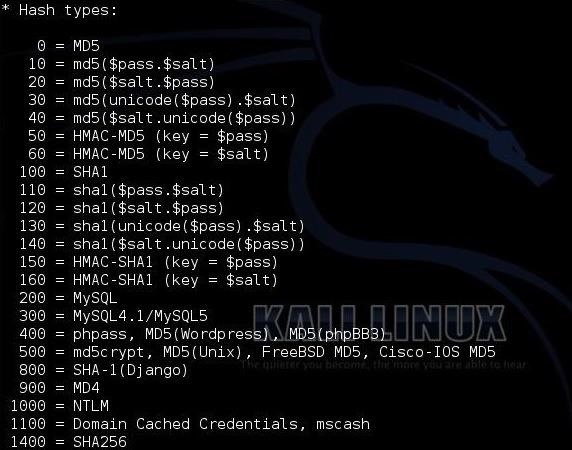

Son olarak, çatlamaya çalıştığımız karmanın türünü seçmek zorundayız. Hashcat bize sayısız seçenek sunuyor. Karmayı çatlatmaya hazır olduğumuzda, karmaşid türünün hashcat'e verilen sayısını vererek hangi karma türüyle çalışacağımızı komutumuzda belirtmeliyiz. Burada hashcat ile çalışabilecek karma türlerinin bir listesini görebiliriz.

3 Adım ;

Kelime Listenizi Seçin

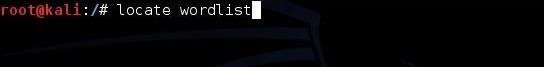

Bu yazıda, bazı Linux karmalarında basit bir sözlük saldırısı kullanacağız . Bunu yapmak için, çalışmak için bir kelime listesine ihtiyacımız var. Web'de tam anlamıyla binlerce kelime listesinin bulunduğu halde, Kali'nin içinde inşa edilmiş çok sayıda sözcük listesi var, bu yüzden bunlardan birini kullanmayı deneyelim.

Kali'de yerleşik sözcük listelerini bulmak için şunları yazabiliriz:

kali > locate wordlist

Yaptığımız zaman, düzinelerce kelime listesinin mevcut olduğunu görebiliriz.

Bir milyon kelimenin ve hibrid kelimenin bulunduğu sqlmap için oluşturulan kelime listesini kullanacağım.

4 Adım ;

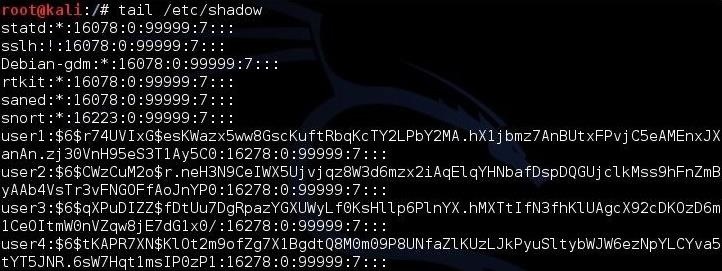

Hashe'leri Kaldır

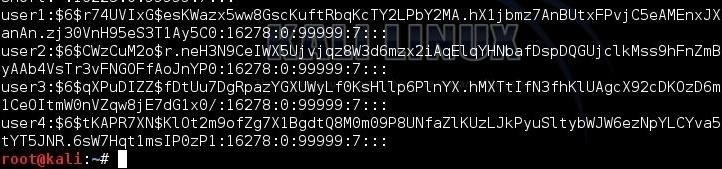

Bir sonraki adımda, Kali sistemimizdeki karmaları toplamalıyız. Eğer root olarak giriş yapmışsak, kareleri görebilir ve kapabiliriz. Linux'ta karmalar / etc / shadow dosyasında saklanır, bu nedenle şunu yazarsak :

kali > tail /etc/shadow

Gölge dosyasını aşağıdaki gibi karmalarla görebiliriz.

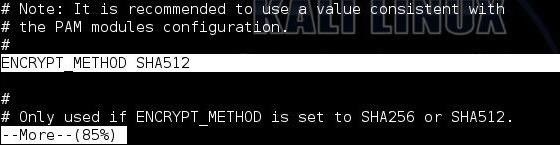

Sonra, sistemin hangi karma türünü kullandığını bilmemiz gerekir. Linux'ta, sistemin hangi şifreleme türünü kullandığını görmek için /etc/login.defs dosyasına gidiyoruz. Yazarak dosyayı açarız:

kali > more /etc/login.defs

Dosyanın yaklaşık% 85'inde gezindiğimizde, Kali'nin SHA512 şifrelemesi kullandığını görebiliriz. Kargaşaya kırılmaya hazır olduğumuzda, bu bilgileri hashcat'e bildirmek zorunda kalacağımızdan bu önemlidir.

5 Adım ;

Hashe Çatlak!

Şimdi, hashcat'in temellerini, karelerin bulunduğu yeri ve şifreleme türünü bildiğimizden, karmaları çatlamaya hazırız.

Önce bu karmaları ayrı bir dosyaya koyup hash.lst olarak adlandıralım .

kali > cp /etc/shadow hash.lst

Kopyalandığından emin olmak için şunu yazarak kontrol edelim:

more hash.lst

Gördüğümüz gibi, karmalar hash.lst dosyasına kopyalandı.

Bu dosyayı çatlamak için hazırlamak için, bu dosyadaki karmalar haricindeki tüm bilgileri kaldırmamız gerekir. / Etc / shadow dosyası adını, ardından tuzlu karma ve uygulanabilir kullanıcı politikası hakkında daha sonra bilgi içerir. Tüm bilgileri silmeliyiz, sadece karmayı bırakmalıyız.

Bu dosyanın kullanıcı adı (yani "user1", "user2" vb.) Ile başladığını görebilirsiniz. En sevdiğiniz metin düzenleyicisinde (vim, vi, leafpad) dosyayı açın ve kullanıcı adını ve şu iki nokta üst üste işaretini silin. Ardından, satırın sonuna gidin ve karışıklıkla başlayan karmadan

Son adımda, artık karmaları çatlamaya başlayabiliriz. İşte kullandığım komut

kali > hashcat -m 1800 -a 0 -o cracked.txt --remove hash.lst /usr/share/sqlmap/txt/wordlist.txt

- -m 1800, çatladığımız karma türünü belirtir (SHA-512)

- -a 0 sözlük saldırısı belirtir

- -o cracked.txt kırık şifreler için çıktı dosyasıdır

- --remove hashcat'a kırık olduktan sonra karmayı kaldırmasını söyler

- Hash.lst , karma girdi dosyamız

- /usr/share/sqlmap/txt/wordlist.txt bu sözlük saldırısı için kelime listemizin mutlak yoludur